Tổng hợp kiến thức chi tiết về cách cấu hình mạng doanh nghiệp, các chiến lược bảo mật hiện đại và tích hợp với môi trường đa đám mây.

Hệ thống mạng doanh nghiệp không chỉ là cơ sở hạ tầng kết nối mà còn là nền tảng hỗ trợ toàn bộ hoạt động kinh doanh. Vì vậy, việc xây dựng và quản trị một hệ thống mạng hiệu quả đòi hỏi sự kết hợp giữa công nghệ tiên tiến, quy trình quản lý chặt chẽ và chính sách bảo mật nghiêm ngặt. Bài viết này sẽ cung cấp cho bạn những thông tin về:

- Kiến thức chuyên sâu về sơ đồ mạng và thiết kế LAN.

- Các chiến lược bảo mật hiện đại và tích hợp môi trường đa đám mây.

- Giải pháp tự động hóa dành cho DevSecOps.

1. Thiết kế sơ đồ hệ thống mạng cho doanh nghiệp

Tại sao cần đầu tư cho một sơ đồ mạng doanh nghiệp rõ ràng?

Một sơ đồ mạng doanh nghiệp (hay sơ đồ hệ thống mạng cho doanh nghiệp) không chỉ là bản vẽ kết nối các thiết bị, mà còn là:

- Bản đồ kiểm soát rủi ro: Giúp bạn nhanh chóng xác định “điểm tụ” (single point of failure) và các lỗ hổng bảo mật tiềm ẩn, để kịp thời bổ sung biện pháp phòng ngừa.

- Công cụ tối ưu hóa: Khi đã hiểu rõ luồng dữ liệu, bạn có thể cân đối lại băng thông, giảm thiểu tắc nghẽn và thiết lập ưu tiên cho các ứng dụng quan trọng.

- Chiến lược mở rộng: Với “bức tranh tổng thể”, việc thêm thiết bị, phân khu mới hoặc tích hợp dịch vụ đám mây trở nên dễ dàng, tránh xung đột địa chỉ IP và lỗi cấu hình.

- Tiện ích cho quản lý và đào tạo: Giúp đội ngũ IT và các bộ phận liên quan nắm nhanh cấu trúc, rút ngắn thời gian onboarding và chuẩn hoá quy trình xử lý sự cố.

Các thành phần cơ bản trong sơ đồ hệ thống mạng

| Thành phần | Chức năng chính |

|---|---|

| Thiết bị đầu cuối | Máy tính, điện thoại, máy in, thiết bị IoT – nơi phát sinh và tiêu thụ dữ liệu. |

| Switch & Router | Chuyển mạch (Layer 2) và định tuyến (Layer 3) – kết nối các VLAN, phân luồng lưu lượng. |

| Firewall & IDS/IPS | Lọc gói tin, giám sát hành vi bất thường, ngăn chặn tấn công và truy cập trái phép. |

| Máy chủ & Lưu trữ | Cung cấp dịch vụ (web, ứng dụng, email) và kho dữ liệu tập trung. |

| Kết nối WAN/Internet | Đường truyền Internet, VPN hoặc SD‑WAN – đảm bảo liên kết an toàn với chi nhánh và cloud. |

2. Làm sao để thiết kế mạng LAN cho doanh nghiệp?

Khi thiết kế mạng LAN cho bất cứ tổ chức nào, đều cần đảm bảo các nguyên tắc cốt lõi là:

- Phân vùng mạng (Network Segmentation): Tách biệt các phòng ban để tối ưu băng thông và tăng cường bảo mật.

- Định tuyến và chuyển mạch thông minh: Sử dụng thiết bị có khả năng quản lý lưu lượng linh hoạt.

- Tính dự phòng cao: Bảo đảm hệ thống luôn hoạt động trong mọi trường hợp.

- Chính sách truy cập rõ ràng: Kiểm soát quyền truy cập của từng nhóm người dùng.

Quy trình triển khai

Mục tiêu: Đảm bảo mạng LAN nội bộ đạt độ trễ thấp, tính sẵn sàng cao, bảo mật phân đoạn và quản lý tập trung.

Bước 1: Phân tích yêu cầu & Bản đồ ứng dụng

- Xác định dịch vụ cốt lõi: Ví dụ: ERP, CRM, VoIP, máy chủ file, hệ thống camera.

- Ưu tiên băng thông: Sắp xếp theo mức độ nhạy cảm độ trễ (VoIP > ERP > file share).

- Tính năng bảo mật: Xác định vùng an toàn (ví dụ: VLAN cho phòng Kinh doanh, VLAN cho Phòng kỹ thuật, DMZ cho hệ thống web public

Bước 2: Ấp dụng mô hình tham chiếu 3 lớp (Core – Distribution – Access)

- Core Layer: Tuyến kết nối chính, chịu trách nhiệm chuyển tiếp tốc độ cao giữa các switch phân phối.

- Distribution Layer: Áp dụng chính sách routing/VLAN, QoS và firewall nội bộ.

- Access Layer: Kết nối trực tiếp các thiết bị đầu cuối, hỗ trợ PoE, kiểm soát port secu

graph TD

Core((Core Layer))

Dist((Distribution Layer))

Access((Access Layer))

Core --> Dist

Dist --> Access

Bước 3: Chiến lược VLAN & địa chỉ IP (đây chỉ là ví dụ)

| VLAN ID | Phòng ban | Subnet | Mục đích |

|---|---|---|---|

| 10 | Nhân sự | 10.10.10.0/24 | Máy tính nhân viên HR |

| 20 | Kinh doanh | 10.10.20.0/24 | Máy tính sales, marketing |

| 30 | Kỹ thuật | 10.10.30.0/24 | Phòng server, dev workstation |

| 99 | Management | 10.10.99.0/24 | Quản trị mạng, giám sát |

Tip: Giữ VLAN tách biệt và chỉ cho phép IP từ 10.10.99.0/24 truy cập SNMP, SSH.

Bước 4: Lựa chọn thiết bị & cấu hình cơ bản

- Switch Access:

- PoE (cho IP phone, camera)

- 24–48 cổng, stacking support

- Switch Distribution/Core:

- 10 Gbps uplink, L3 routing, VRRP/HSRP cho high‑availability

- Cấu hình mẫu trên Cisco IOS:

interface Gig1/0/1

switchport mode access

switchport access vlan 20

spanning-tree portfast

!

interface Vlan20

ip address 10.10.20.1 255.255.255.0

!

ip routing

router ospf 1

network 10.10.0.0 0.0.255.255 area 0

Bước 5: Kiểm thử, giám sát và tối ưu

- Stress test băng thông: Dùng iPerf để kiểm tra throughput giữa các layer.

- Giám sát QoS: Cấu hình SNMP traps, syslog và đẩy về Grafana/Prometheus.

- Đánh giá độ trễ: Dùng Ping/Traceroute và phân tích jitter cho VoIP.

- Tinh chỉnh: Điều chỉnh queue‑map và priority‑queue trên router để ưu tiên dịch vụ quan trọng.

Sau khi hoàn thiện LAN, bạn cần triển khai các biện pháp bảo mật tổng thể được nhắc đến chi tiết trong phần tiếp theo.

3. Chiến lược bảo mật và quản lý mạng

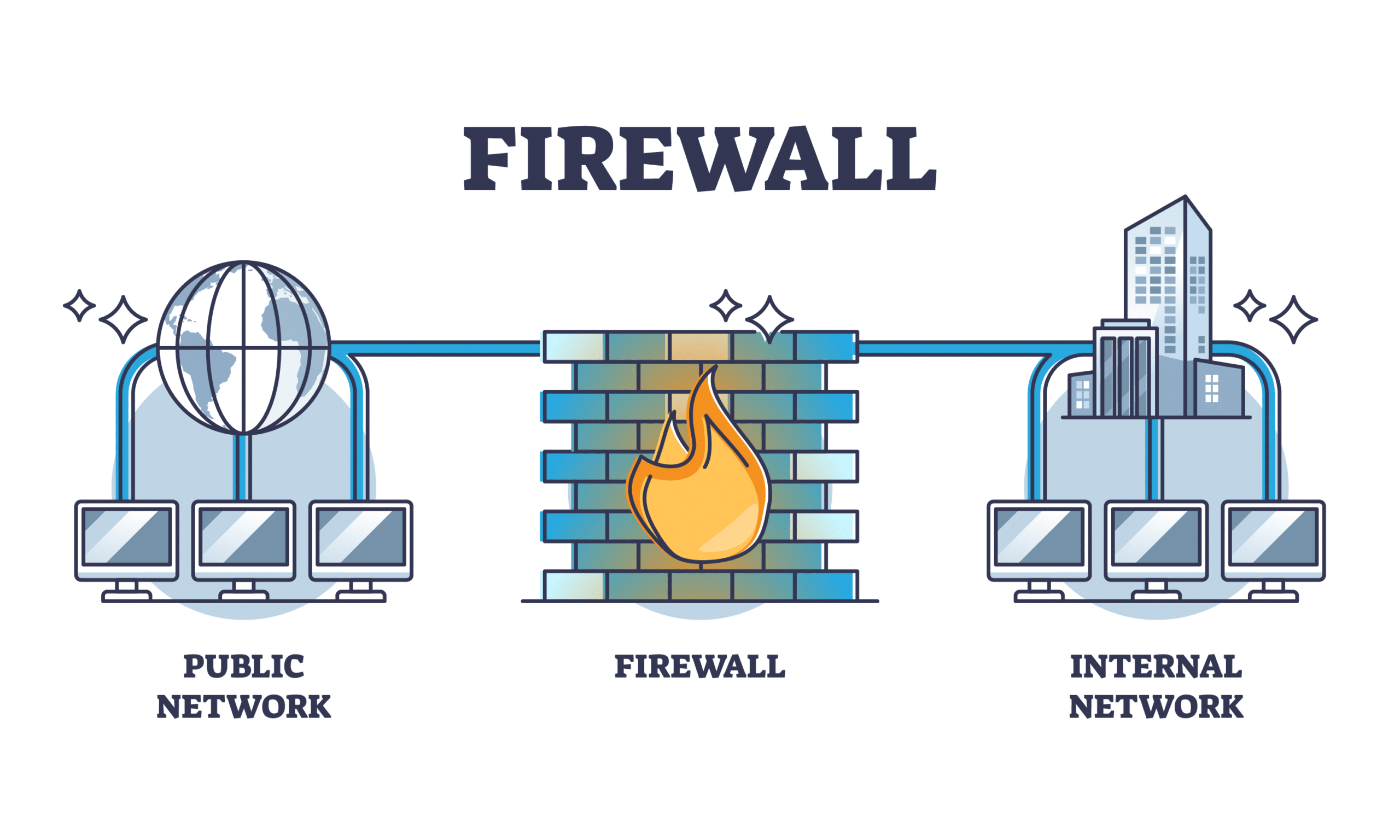

Firewall – Lọc lưu lượng và thiết lập rào chắn

- Loại firewall

- Network Firewall (packet‑filtering, stateful)

- Next‑Gen Firewall (NGFW) với khả năng kiểm tra ứng dụng (App‑ID), chống mã độc, TLS inspection

- Mô hình triển khai

- Edge Firewall: bảo vệ kết nối Internet biên → triển khai tại vùng DMZ

- Internal Segmentation Firewall (ISFW): phân đoạn mạng nội bộ, đặt giữa Distribution và Access layer

- Best Practices

- Deny‑by‑default: đặt policy “deny all” rồi mở từng port/dịch vụ cần thiết

- Least privilege: chỉ cho phép đúng dịch vụ/kênh giao tiếp đã xác định

- Quản lý rule: gắn tag, comment, định kỳ review, loại bỏ rule cũ

- Logging & Monitoring: bật full‑log cho rule quan trọng, đẩy sang SIEM

Bài viết liên quan: Xây dựng hệ thống tường lửa cho doanh nghiệp

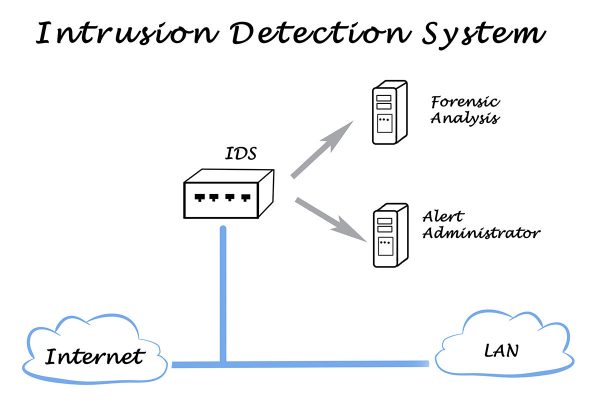

IDS/IPS – Phát hiện và ngăn chặn xâm nhập

- IDS vs IPS

- IDS (passive): phát cảnh báo

- IPS (inline): có thể drop packet, reset connection

- Phương pháp phát hiện

- Signature‑based: so sánh với cơ sở dữ liệu mẫu mã độc, exploit

- Anomaly‑based: học lưu lượng bình thường, phát hiện hành vi bất thường

- Triển khai & Tích hợp

- Inline (IPS): đặt giữa core và distribution để chủ động ngăn chặn

- Tích hợp SIEM: gửi alert, correlation rules, tự động tạo ticket

- Tuning & Maintenance

- Giảm false‑positive bằng cách hiệu chỉnh profile

- Cập nhật signature hàng ngày

- Kiểm thử định kỳ với công cụ như Metasploit

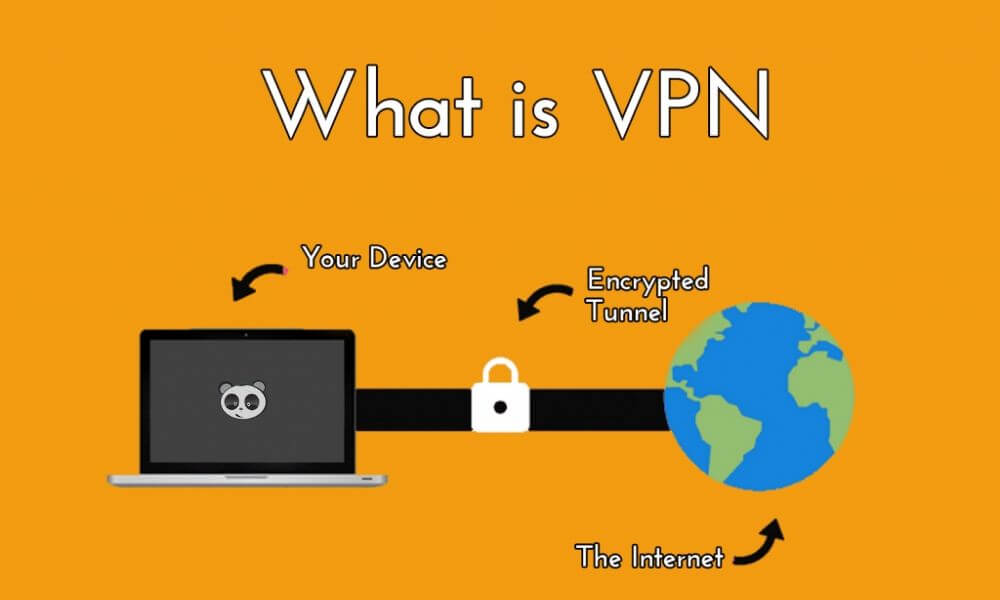

VPN & truy cập từ xa – Mã hóa kết nối ngoại vi

- Loại VPN

- Site‑to‑Site: IPsec với IKEv2, route-based hoặc policy-based

- Remote Access: SSL VPN (AnyConnect), IPsec VPN client

- Yêu cầu bảo mật

- Mã hóa mạnh: AES‑256, SHA‑2

- Định tuyến split vs full tunnel: cân nhắc bảo mật vs hiệu năng

- Posture check: kiểm tra patch, antivirus trước khi cho phép kết nối

- Best Practices

- Bật kill‑switch để chặn mọi lưu lượng khi VPN rớt

- Giới hạn downtime window cho key‑lifecycle, tự động rotate certificate

- Kết hợp với Network Access Control (NAC): 802.1X, MDM

Xác thực đa yếu tố

- Yếu tố xác thực

- Knowledge: mật khẩu, PIN

- Possession: OTP (TOTP), push notification, token phần cứng (YubiKey)

- Inherence: sinh trắc học (vân tay, khuôn mặt)

- Tích hợp– RADIUS / LDAP: kết nối với hệ thống nội bộ- SAML / OIDC: dùng cho SaaS (G Suite, Office 365)

- Chính sách

- Bắt buộc MFA cho tài khoản quản trị, truy cập VPN, admin console

- Sử dụng phương pháp phishing‑resistant (FIDO2, WebAuthn) cho tài khoản cao cấp

- Giám sát các sự kiện thất bại (lockout, anomaly) → đẩy alert vào SIEM

Phân tích & Giám sát mạng

| Hoạt động | Công cụ tiêu biểu | Mục tiêu |

|---|---|---|

| Giám sát liên tục | Zabbix, Prometheus, Grafana | Theo dõi CPU, RAM, latency, jitter, packet loss |

| Phân tích log tập trung | ELK Stack, Splunk, QRadar | Thu thập firewall, router, server logs; correlation rule |

| Đánh giá định kỳ | Nessus, OpenVAS, Metasploit | Quét lỗ hổng, penetration test, compliance audit |

| Tự động phản ứng | Cortex XSOAR, Demisto | Playbook: auto‑isolate, reconfig firewall, ticket create |

Workflow SIEM → SOAR:

- Firewall alert → 2. SIEM nhận, correlation → 3. SOAR kick off playbook

- Tách host vào VLAN quarantine → 5. Tự động gửi mail cho admin → 6. Đóng ticket khi sự cố được giải quyết

Nhà quản trị cần lưu ý gì khi lên kế hoạch xây dựng hệ thống mạng cho công ty

Tích hợp và quản lý môi trường cloud/hybrid

- Môi trường Hybrid: Kết hợp hạ tầng on-premise với các dịch vụ đám mây như AWS, Azure, GCP để tối ưu chi phí và tăng tính linh hoạt.

- Chiến lược tích hợp: Sử dụng VPN, MPLS hoặc SD-WAN để đảm bảo dữ liệu liên tục và an toàn.

- Công cụ quản lý tập trung: Triển khai các giải pháp quản lý đám mây để giám sát toàn bộ hệ thống.

Các mô hình bảo mật hiện đại nên ứng dụng:

- Mô hình Zero Trust: Xác thực mọi kết nối, không dựa trên vị trí nội bộ hay bên ngoài.

- Micro-segmentation: Phân chia mạng thành các phân đoạn nhỏ nhằm hạn chế di chuyển của mối đe dọa.

- Công cụ SIEM & SOAR: Tích hợp hệ thống thu thập log và tự động hóa phản ứng nhằm xử lý sự cố nhanh chóng.

Tự động hóa với các công cụ devops

- Automation Tools: Sử dụng Ansible, Terraform và Kubernetes để tự động hóa cấu hình và triển khai hệ thống.

- CI/CD cho cấu hình mạng: Áp dụng quy trình kiểm thử và triển khai tự động, đảm bảo hệ thống luôn ổn định và an toàn.

Tuân thủ chính sách bảo mật

- Chính sách bảo mật: Xây dựng theo các tiêu chuẩn quốc tế như ISO 27001, NIST, GDPR.

- Quy trình audit: Thiết lập kiểm tra định kỳ và báo cáo giúp phát hiện và xử lý sai sót kịp thời.

Phân tích hiệu năng và giám sát nâng cao

- Công cụ phân tích: Sử dụng các giải pháp đo lường QoS và cân bằng tải để tối ưu hóa hiệu năng.

- Giám sát nâng cao: Áp dụng hệ thống cảnh báo sớm để phát hiện các vấn đề ngay khi chúng xuất hiện.

Tổ chức đạo tạo, cập nhật kiến thức cho nhân sự

- Khóa học chuyên sâu: Tham khảo các chứng chỉ uy tín về an ninh mạng và quản trị hệ thống.

- Hội thảo & cộng đồng: Tham gia meetup, diễn đàn và các sự kiện chuyên ngành để chia sẻ và học hỏi.

- Tài liệu tham khảo: Xây dựng danh mục sách, blog và whitepapers từ các nguồn chất lượng.

Việc cấu hình mạng doanh nghiệp là quá trình thiết kế, triển khai và duy trì một kiến trúc đảm bảo tính sẵn sàng, bảo mật, khả năng mở rộng và dễ quản lý. Doanh nghiệp cần kết hợp chặt chẽ giữa công nghệ, quy trình quản trị và đào tạo nhân sự, đồng thời duy trì văn hóa đánh giá – học hỏi – cải tiến để bảo vệ toàn diện cho hệ thống của mình.

Đọc thêm:

8 phút để đọc

8 phút để đọc