Các nhà nghiên cứu bảo mật đã phát hiện ra một chiến dịch phần mềm độc hại mới trong mạng máy tính, chiến dịch này phát tán một botnet độc hại tiên tiến bằng cách tận dụng ba lỗ hổng Microsoft Office phát tán mã độc Zyklon về bảo mật trong thời gian gần đây.

Được biết đến với tên Zyklon, phần mềm độc hại nhiều tính năng này đã nổi lên sau gần hai năm và mục tiêu chủ yếu chúng nhắm tới là các dịch vụ viễn thông, bảo hiểm và tài chính.

Hoạt động từ đầu năm 2016, Zyklon là một botnet HTTP độc hại, chúng liên lạc với các máy chủ điều khiển và kiểm soát qua mạng ẩn danh Tor và cho phép kẻ tấn công từ xa lấy keylog, dữ liệu nhạy cảm, như mật khẩu được lưu trữ trong các trình duyệt web và các ứng dụng email.

Zyklon Malware cũng có khả năng chạy các phần mềm bổ trợ khác, bao gồm bí mật sử dụng các hệ thống bị nhiễm độc cho các cuộc tấn công DDoS và khai thác tiền tệ kỹ thuật số.

Các phiên bản khác nhau đã được tìm thấy trước đây của phần mềm độc hại Zyklon đang được quảng cáo trên một thị trường ngầm phổ biến với giá 75 đô la (bản thường) và 125 đô la (bản được tích hợp Tor).

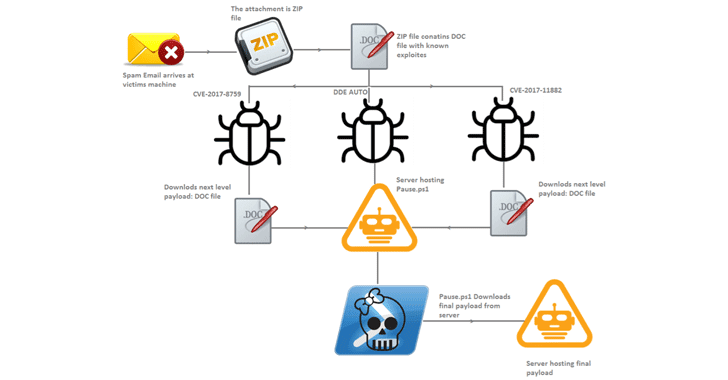

Theo một báo cáo mới đây của FireEye, những kẻ tấn công đằng sau chiến dịch đang sử dụng ba lỗ hổng trong Microsoft Office để thực hiện kịch bản PowerShell trên các máy tính mục tiêu để tải xuống các dữ liệu cuối cùng từ máy chủ C&C.

- NET Framework RCE Vulnerability (CVE-2017-8759) – lỗ hổng này xảy ra khi Microsoft .NET Framework xử lý các luồng tin không đáng tin cậy, cho phép kẻ tấn công kiểm soát được một hệ thống bị ảnh hưởng bằng cách lừa nạn nhân mở một tài liệu độc hại đặc chủng được gửi qua email. Microsoft đã phát hành một phần bảo mật bổ sung cho lỗ hổng này trong bản cập nhật tháng 9.

- Microsoft Office RCE Vulnerability (CVE-2017-11882) – đó là lỗ hổng về lỗi bộ nhớ “17 năm tuổi” mà Microsoft đã sửa trong bản cập nhật sửa lỗi tháng 11, lỗ hổng này cho phép kẻ tấn công từ xa phát tán mã độc trên các hệ thống mục tiêu mà không cần bất kỳ sự tương tác nào của người dùng sau khi mở một tài liệu độc.

- Giao thức trao đổi dữ liệu động (DDE Exploit) – kỹ thuật này cho phép kẻ tấn công sử dụng tính năng tích hợp của Microsoft Office, được gọi là DDE, để thực thi mã trên thiết bị đích mà không yêu cầu Macro được kích hoạt hay đánh cắp bộ nhớ.

Theo các nhà nghiên cứu giải thích, hacker đang tích cực khai thác ba lỗ hổng này để phân tán phần mềm độc hại Zyklon bằng cách sử dụng email lừa đảo giả mạo, thường đi kèm với một tệp ZIP có chứa tệp tin văn bản Office độc.

Sau khi được mở, tệp tinđộc đã được trang bị một trong những lỗ hổng này ngay lập tức chạy một tập lệnh PowerShell, dùng để tải dữ liệu cuối cùng, tức là phần mềm độc hại Zyklon HTTP, vào máy tính bị nhiễm.

“Trong tất cả các kỹ thuật này, cùng một tên miền được sử dụng để tải dữ liệu mức tiếp theo (Pause.ps1), đây là một tập lệnh PowerShell khác được mã hóa Base64“, các nhà nghiên cứu của FireEye cho biết. “Tập lệnh Pause.ps1 có trách nhiệm giải quyết các API cần thiết cho việc chèn mã. Nó cũng chứa các các đoạn mã khai thác lỗ hổng bảo mật”

“Đoạn mã khai thác lỗ hổng chịu trách nhiệm tải dữ liệu cuối cùng từ máy chủ. Tệp tải giai đoạn cuối là tệp PE được biên soạn với .Net framework“.

Thật thú vị là tập lệnh PowerShell kết nối đến một địa chỉ IP không có dấu chấm (ví dụ: http:// 3627732942) để tải dữ liệu cuối cùng.

Địa chỉ IP Dotless là gì? Nếu bạn không biết, các địa chỉ IP không có dấu chấm, đôi khi được gọi là ‘Địa chỉ thập phân’, là các giá trị thập phân của địa chỉ IPv4 (được biểu thị bằng ký hiệu chấm chấm). Hầu như tất cả các trình duyệt web hiện đại đều giải quyết địa chỉ IP thập phân sang địa chỉ IPV4 tương đương của nó khi mở “http://” theo giá trị thập phân.

Ví dụ: địa chỉ IP của Google 216.58.207.206 cũng có thể được biểu diễn dưới dạng http:// 3627732942 theo các giá trị thập phân.

Cách tốt nhất để bảo vệ bản thân và tổ chức của bạn khỏi các cuộc tấn công phần mềm độc hại như vậy là luôn luôn cảnh giác với bất kỳ tài liệu lạ nào đó được gửi qua email và không bao giờ nhấp vào liên kết bên trong các tài liệu đó trừ khi đã xác minh đầy đủ nguồn tin.

Quan trọng hơn nhất là hãy luôn cập nhật phần mềm và hệ thống của bạn, vì các tác nhân nguy hiểm được tìm thấy gần đây dù đã được vá lỗ hổng trong các phần mềm cũ như trường hợp của Microsoft Office vẫn có khả năng làm tăng khả năng lây lan thành công.

4 phút để đọc

4 phút để đọc