Pentest (Penetration Testing – Kiểm thử xâm nhập) là một phần quan trọng trong việc củng cố và duy trì an ninh mạng của mỗi doanh nghiệp. Bằng cách “hack vào một hệ thống”, các chuyên gia kiểm thử (pentester) có thể vá những lỗ hổng bảo mật và đảm bảo toàn bộ hệ thống bao gồm mạng, ứng dụng, dữ liệu không bị tin tặc truy cập trái phép. Nhưng việc tìm kiếm một dịch vụ Pentest tốt và ứng viên chất lượng lại không hề đơn giản đối với doanh nghiệp. Dưới đây là 11 điều bạn cần biết để thuê được những chuyên gia kiểm thử tốt nhất.

1. Trình độ chuyên môn của Pentester

Trình độ chuyên môn là vấn đề cần quan tâm hàng đầu khi thuê một dịch vụ Pentest hay một nhóm Pentester. Để đánh giá trình độ chuyên môn của Chuyên gia kiểm thử, thông thường sẽ dựa vào các chứng chỉ mà họ có. Ví dụ: GPEN, GCIH, CEH, GXPN…

Việc sở hữu những chứng chỉ chuyên môn không đảm bảo một chuyên gia kiểm thử là xuất sắc nhất, nhưng nó cho thấy họ đạt được tiêu chuẩn trình độ nhất định và nghiêm túc với sự nghiệp của mình. Vì thế, những Pen-tester có chứng chỉ chuyên môn sẽ là một lựa chọn an toàn cho tổ chức của bạn.

Để kiểm tra trình độ chuyên môn của đội ngũ Kiểm thử, bạn có thể dựa vào các chứng chỉ Pentest/ Ethical Hacking mà họ có được. Bên cạnh đó, một bài kiểm tra chuyên môn cũng có giá trị sàng lọc, cho phép bạn tìm thấy những Chuyên gia bảo mật có kiến thức tốt hơn.

CyStack cung cấp dịch vụ Pentest chuẩn quốc tế được tin dùng bởi nhiều doanh nghiệp. Tham khảo ngay.

2. Kinh nghiệm thực tế

Không ai muốn thuê những pentester có thành tích, chứng chỉ “xuất sắc” nhưng không hoàn thành tốt công việc. Đó là lí do bạn cần quan tâm tới kinh nghiệm thực tế của chuyên gia kiểm thử.

Những pentesters có kinh nghiệm thực tế về mô hình phát triển doanh nghiệp, giao thức mạng, MiTM, ARP, quản trị hệ thống đa nền tảng, lưu trữ mật khẩu (LM, NTLM, Shadow, v.v.), hệ thống cơ sở dữ liệu, scripting (ruby, python, Perl, v.v.) sẽ là những ứng viên sáng giá.

Ian Amit, Giám đốc Dịch vụ của IOActive nhấn mạnh: Để xác định trình độ của một Pen-tester, một bài test kỹ năng là không đủ. Các chuyên gia kiểm thử cần nêu được phương pháp và quy trình pentest rõ ràng, đồng thời tái hiện lại được lỗ hổng. Các báo cáo cần chỉ ra các vấn đề một cách hệ thống và đưa ra phương pháp giải quyết triệt để hoặc giảm thiểu rủi ro.

>> Lỗ hổng bảo mật và bài toán của doanh nghiệp

3. Am hiểu về công cụ

Bên cạnh kiến thức – kinh nghiệm, thì việc am hiểu các bộ công cụ cũng là một điểm cộng cho một số chuyên gia kiểm thử.

Những bộ công cụ như Burp Suite, Metasploit, Nessus Scanner hay Wireshark sẽ giúp ích rất nhiều trong quá trình tìm kiếm những lỗ hổng tồn tại trong hệ thống, sản phẩm của doanh nghiệp.

Một chuyên gia kiểm thử có khả năng “làm chủ công cụ” sẽ có thể tận dụng sức mạnh của các công cụ quét lỗ hổng đó để tăng tốc độ kiểm tra. Từ đó cắt giảm “sức người” vào những công việc mà phần mềm có thể xử lý được. Điều này cũng thể hiện sự thông minh trong cách làm việc của Pentester.

4. Kinh nghiệm quản trị hệ thống và phát triển ứng dụng

Các chuyên gia cho rằng, một Pentester với kinh nghiệm quản trị mạng sẽ vượt trội hơn một “hacker” chỉ học cách xâm nhập vào hệ thống. Họ hiểu sâu sắc về cách vận hành của hệ thống & mạng nội bộ, họ nắm bắt môi trường tốt hơn, từ đó đưa ra những quyết định tốt hơn.

Tương tự đối với một pen-tester ứng dụng, kiến thức sâu sắc từ phát triển ứng dụng sẽ giúp họ có lợi thế trong việc phát hiện ra các điểm yếu của ứng dụng.

Dĩ nhiên, vẫn có những chuyên gia kiểm thử tài năng mà chưa có nhiều kinh nghiệm quản trị mạng hay phát triển ứng dụng. Nhưng con số này là rất nhỏ, hầu hết các chuyên gia xuất sắc đều phải có hiểu biết nhất định về hệ thống, hạ tầng IT, hay cấu trúc ứng dụng.

5. Tham khảo cộng đồng chuyên gia

Nếu bạn muốn tìm kiếm ứng viên kiểm thử chất lượng, đừng quên tham gia vào các cộng đồng quy tụ các chuyên gia bảo mật trên khắp các nền tảng: online, offline, Facebook, Github, Hội nghị – hội thảo về Hacker, các chương trình bảo mật thông tin trong khu vực…

Việc tích cực tham gia vào các cộng đồng này giúp bạn xây dựng mối quan hệ với các ứng viên tiềm năng và thương hiệu của bạn trở nên quen thuộc hơn với các chuyên gia kiểm thử. Điều đó giúp tăng khả năng tuyển dụng được ứng viên phù hợp.

Bên cạnh đó, tham gia vào các cộng đồng chuyên gia cũng giúp bạn hiểu hơn về suy nghĩ – góc nhìn của pentester (insight) về công việc kiểm thử. Điều này giúp cho quá trình hợp tác với Pentester diễn ra thuận lợi và đạt được nhiều kết quả khả quan hơn.

Một số cộng đồng, diễn đàn quy tụ nhiều pentesters & hackers mũ trắng:

- Các cộng đồng Online: whitehat.vn, Trà Đá Hacking, Capture The Flag và Bug Bounty, Bug Bounty Hunters, Bug Bounty Forum…

- Các hội nghị bảo mật nổi tiếng: DEFCON, XCON- Xfocus, Black Hat Conferrence, AppSec Europe, Bsides Series, SHMOOCON,…

6. Uy tín của chuyên gia kiểm thử

Uy tín của chuyên gia kiểm thử rất quan trọng. Khi hợp tác với một chuyên gia kiểm thử, bạn sẽ cung cấp cho họ thông tin cần thiết để tìm ra những điểm yếu nhất trong hệ thống. Sẽ rất nguy hiểm nếu những điểm yếu đó không được báo cáo đầy đủ hoặc được sử dụng cho mục đích khác.

Để đánh giá uy tín của các cá nhân và các nhóm kiểm thử một cách tốt nhất, bạn nên tham khảo ý kiến tại các cộng đồng bảo mật. Theo Giám đốc cấp cao của Dell SecureWorks, bạn có thể tự đánh giá tương đối uy tín của một chuyên gia bằng cách trả lời các câu hỏi:

- Họ có nổi bật trong cộng đồng bảo mật thông tin (InfoSec) không?

- Họ đã phát biểu tại các hội nghị danh tiếng như DerbyCon, DEFCON, ShmooCon, hoặc các hội nghị tương tự? Hay các Cuộc thi Capture The Flag?

- Họ có đóng góp cho các dựu án nguồn mở, viết blog hoặc xuất bản có trách nhiệm các lỗ hổng không?

- Họ có thành tích cao trên các bảng xếp hạng Bug Bounty như HackerOne, BugCrowd, WhiteHub,… không?

Nếu câu trả lời hoàn toàn là không thì có lẽ bạn nên xem xét lại về mức độ uy tín của chuyên gia. Dưới đây là một số Hall of Fame của các công ty nổi tiếng, được coi như bảng vàng danh giá mà hacker nào cũng muốn được góp mặt:

- Facebook Hall of Fame

- Google Hall of Fame

- Microsoft Hall of Fame

- Apple Hall of Fame

- Dell Hall of Fame

Bên cạnh đó, nếu chuyên gia được đứng trên Bảng xếp hạng (Leaderboards) của các nền tảng Bug Bounty nổi tiếng, thì đó cũng là một điểm cộng lớn đối với uy tín của họ:

7. Hãy thuê một hacker say mê công việc

Thuê một nhà tư vấn không đam mê lĩnh vực chuyên môn của họ, bất kể ở lĩnh vực nào, đều là một ý tồi. Bởi vậy, Giám đốc Red Team của Dell chia sẻ kinh nghiệm khi thuê các pentesters: “Tôi xem CV ứng viên từ dưới lên, bởi vì nó cho tôi biết họ chú tâm vào vấn đề gì hơn là những việc họ được phân công làm. Nếu tôi thấy rằng kiểm tra thâm nhập là một sở thích của họ, nó sẽ ảnh hưởng tích cực đến quá trình đánh giá ứng viên.”

Tuy nhiên, cũng cần tránh những người có “cái tôi” lớn trong lĩnh vực bảo mật. Trong một vài trường hợp, họ có thể sẽ thích khoe khoang hơn bảo vệ an toàn cho hệ thống của bạn. Đó là lí do một pentester tận tâm và có phương pháp sẽ hiệu quả hơn một hacker thích khoe khoang.

8. Tính sáng tạo trong kiểm thử

Tính sáng tạo là một trong những tiêu chí quan trọng giúp Pentester hay hacker mũ trắng hoàn thành xuất sắc công việc của mình.

Ronnie Flathers, phó chuyên gia tư vấn bảo mật tại Neohapsis, cho biết: “Ngay cả cùng một lỗ hổng cũng có thể khác nhau ở hai môi trường khác nhau và cách bạn tấn công sẽ hiếm khi giống nhau.”

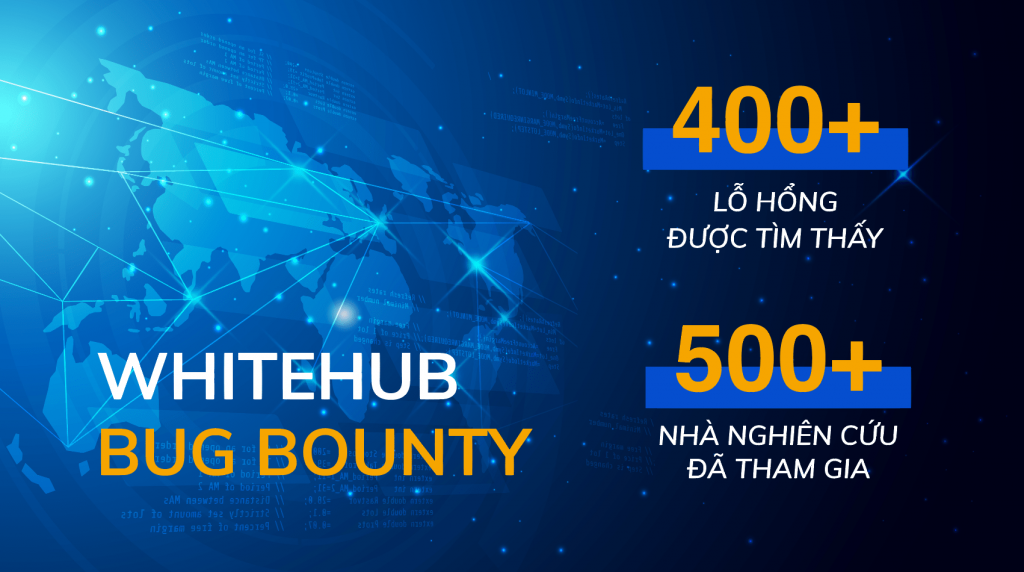

>> Hơn 400 lỗ hổng được tìm thấy thông qua WhiteHub – ICTnews

Ông cũng chia sẻ, các pentesters đang dần trở nên phụ thuộc vào công cụ quét lỗ hổng tự động. Mặc dù khi bắt đầu sẽ rất thuận lợi nhưng sau đó, nếu pentesters thiếu tính sáng tạo thì sẽ gặp khó khăn rất lớn khi công cụ bị lỗi, khi phần mềm không tương thích với tác vụ đang xử lý hoặc khi phần mềm không đảm bảo tính năng bảo mật.

9. Khả năng giao tiếp

Một trong những yếu tố quan trọng khác khi thuê dịch vụ Pentest là khả năng giao tiếp của chuyên gia kiểm thử. Ronnie Flathers, phó chuyên gia tư vấn bảo mật tại Neohapsis cho rằng “Giao tiếp là kỹ năng cần thiết nhất của một pentester, điều đó giúp họ dễ dàng chuyển đổi từ các cuộc thảo luận kỹ thuật chuyên môn sang các khái niệm đơn giản hơn tùy thuộc vào đối tượng.”

Theo Sameer Dixit: “Pentesters nên đưa ra các báo cáo chất lượng và giải thích chi tiết những phát hiện của họ ở cấp độ kỹ thuật và phi kỹ thuật.”

Robitaille (Dell) đã nêu ra một thực tế rằng giá trị của một pentester xoay quanh việc hiểu kết quả và làm cho những kết quả đó trở nên hữu ích. “Một pentester với kỹ năng chuyên môn và khả năng truyền đạt tốt khiến cho quản lý hiểu được thì hữu ích hơn nhiều so với pentester giỏi nhất thế giới nhưng khả năng truyền đạt kém, gây khó khăn cho người ra quyết định.”

Một chuyên gia kiểm thử có thể tìm thấy một lỗ hổng nghiêm trọng, nhưng nếu người đó không thể giải thích rõ và nêu ra rủi ro, khách hàng sẽ không hiểu về giá trị hoặc tầm quan trọng của nó.

10. Không ngại thảo luận với Pentesters

Một trong những sai lầm của doanh nghiệp khi thuê dịch vụ Pentest là không trao đổi thẳng thắn về những khó khăn mà tổ chức đang gặp phải trong việc bảo mật. Một khi bạn đã quyết định thuê chuyên gia kiểm thử, tức là bạn mặc định tin tưởng và giao trọng trách bảo mật hệ thống cho họ. Bên cạnh việc chọn chuyên gia uy tín và có hợp đồng rõ ràng, thì bạn nên trao đổi mọi khó khăn về bảo mật mà tổ chức gặp phải, cũng như các công cụ có sẵn để giúp họ dễ dàng hơn trong công việc của mình.

Những điều quan trọng như quét IP, bản quyền phần mềm, sửa chữa phần cứng và kiểm tra các kết nối không dây… cần được thông báo cụ thể cho Pentester. Theo Vincent:”Nếu bạn không cung cấp đủ thiết bị và công cụ, họ sẽ rất khó chịu khi phải mất thời gian và tiền bạc để mua các công cụ mà lẽ ra có sẵn”.

Hầu hết các pentesters mà chúng tôi đã nói chuyện đều cảm thấy một rào cản lớn khi cố gắng hợp tác chặt chẽ để giải quyết các vấn đề an ninh do gặp phải sự kháng cự từ chính các công ty mà họ đang hợp tác.

11. Pentest không đồng nghĩa với “an toàn tuyệt đối”

Một trong những lầm tưởng của doanh nghiệp là cho rằng việc bảo mật chỉ phụ thuộc vào kiểm tra xâm nhập.

Các chuyên gia cho rằng các doanh nghiệp cần phân lớp an ninh trong tổ chức của họ để đạt được hiệu quả bảo mật cao nhất. Luôn kết hợp kiểm tra dữ liệu, đánh giá mã và kiểm thử xâm nhập sẽ giúp tăng khả năng bảo mật hệ thống cũng như tăng độ chính xác của mức độ chấp nhận rủi ro. So sánh kết quả từ các đợt kiểm tra với nhật ký từ mạng riêng của bạn để xem bạn có thường xuyên bị tấn công hay không và hiểu được các thành phần tấn công. Đừng chỉ phụ thuộc vào pentest.

Tổng kết

Việc tìm được một dịch vụ Pentest hay những Pentester phù hợp với tổ chức của bạn không hề đơn giản. Quá trình này có thể mất nhiều thời gian và công sức, cũng như tiền bạc. Đổi lại, khi có một đội ngũ kiểm thử chất lượng, bảo mật của tổ chức sẽ được nâng lên một tầm cao mới, phòng tránh tối đa các rủi ro bị tin tặc tấn công và khai thác lỗ hổng gây thiệt hại nghiêm trọng. Cuối cùng, luôn ghi nhớ bạn cần các pentester có trách nhiệm với mục tiêu cuối cùng là “Bảo vệ doanh nghiệp” chứ không chỉ hoàn thành nhiệm vụ được giao.

WhiteHub Bug Bounty: Giải pháp kiểm thử website và mobile app hiệu quả

WhiteHub là nền tảng kết nối doanh nghiệp với cộng đồng chuyên gia bảo mật để tìm lỗ hổng trong sản phẩm công nghệ.

Lợi ích cho doanh nghiệp:

- Cộng đồng 500+ chuyên gia kiểm thử có kỹ năng, tay nghề cao, và được vinh danh bởi nhiều tập đoàn lớn trên thế giới.

- Tối ưu hiệu quả đầu tư: chỉ trả tiền khi có lỗ hổng được tìm thấy.

- Kiểm thử trên nhiều môi trường: website, ứng dụng mobile, IoT, API, SaaS,…

- Tích hợp vào workflow: báo cáo gửi trực tiếp về email, Trello, Slack, và bảng điều khiển WhiteHub.

> Case study: chương trình Bug Bounty của VNtrip thu được kết quả gì?

10 phút để đọc

10 phút để đọc