Các cuộc thảo luận về GDPR (General Data Protection Regulation) thường xoay quanh vấn đề bảo mật. Các tổ chức, doanh nghiệp có thể học hỏi được gì từ những câu chuyện mà các hacker mũ trắng chia sẻ. Chúng ta hãy xem xét việc bảo mật GDPR từ quan điểm của một hacker mũ trắng. Và giải thích lý do tại sao đây lại là cơ hội hoàn hảo để chuyển sang hướng tư duy đặt vấn đề bảo mật lên hàng đầu.

GDPR là vấn đề phức tạp, nhưng ý nghĩ chủ chốt đằng sau nó lại rất đơn giản. Các công ty trước hết phải đặt sự riêng tư của khách hàng lên trên hết. Đi theo định hướng bằng ý tưởng bảo vệ dữ liệu khách hàng ngay từ khâu thiết kế. Đầu tư vào an ninh mạng và bảo vệ dữ liệu không chỉ để tránh những khoản phạt. Mà việc này còn giúp bạn tăng cường hợp sự bảo mật cho hệ thống, ứng dụng của mình. Để giúp bạn bắt đầu, dưới đây là 3 nguyên tắc cơ bản có thể giúp bạn tuân thủ GDPR được đề xuất theo hiểu biết của cộng đồng hacker mũ trắng.

1. Bảo mật chủ động

Các biện pháp an ninh thường được coi là một khoản tính toán phát sinh sau này thay vì phải bắt đầu ngay trong quá trình phát triển. Để rồi khi đến lúc quá mức nguy cấp, các biện pháp kiểm tra an ninh dường như tốn nhiều thời gian hơn và không còn nhiều ý nghĩa. Do vậy việc áp dụng cách tiếp cận chủ động với an ninh mạng là một bước đi thông minh và đem lại nhiều kết quả.

GDPR nói gì về điều này? Cách tiếp cận chủ động này đối với vấn đề bảo mật là điều cốt lõi trong Điều 32 của GDPR, trong đó nhấn mạnh đến sự cần thiết về việc phải kiểm tra an ninh bảo mật, yêu cầu các công ty phải thực hiện “một quá trình thường xuyên kiểm tra, đánh giá và xem xét tính hiệu quả của các biện pháp kỹ thuật để đảm bảo quá trình bảo mật” (Điều 32, 1d).

Gợi ý giải pháp

Các kiểm tra bảo mật bằng các phần mềm quét lỗ hổng bảo mật (ví dụ như như CyStack Platform) sẽ giúp bạn phát hiện sớm các lỗ hổng an ninh, các điểm yếu trong ứng dụng web. Từ đó đưa ra các phương án xử lí phù hợp. Đây được coi cách hiệu quả nhất để chuẩn bị cho việc bảo vệ website trước tin tặc.

Ngoài ra, bạn cũng có thể chủ động xây dựng một đội ngũ an ninh mạng riêng cho mình. Thực hiện kiểm tra bảo mật trước khi đưa các ứng dụng, hệ thống vào hoạt động. Tuy nhiên việc này sẽ tốn khá nhiều chi phí do các nhân viên đủ trình độ về bảo mật sẽ cần một mức lương khá cao, tối thiểu là 1,000$ (tại Việt Nam).

2. Phản ứng nhanh và minh bạch

Có lẽ bạn nghĩ rằng không ai có thể tấn công bạn, nhưng những hacker hiếm khi chọn một mục tiêu cụ thể. Các hacker mũ đen thường tập trung vào một lỗ hổng. Và sau đó cố gắng khai thác nó trên các trang web càng nhiều càng tốt. Nếu điều này xảy ra và trang web của bạn bị tấn công, hãy cố gắng phản ứng ngay lập tức. Linus giải thích rằng điều quan trọng là phải giữ bình tĩnh nếu trang web của bạn bị tấn công. Hãy hiểu rằng đó không phải vấn đề của riêng cá nhân bạn. Tin tặc muốn hack càng nhiều càng tốt, không phải chỉ nhằm vào mình bạn. Không có lý do gì để hoảng sợ, nhiều người đã bị tấn công trước đó và vẫn sống sót đấy thôi. Bởi vậy phải hành động nhanh chóng và không được nản lòng.

Tính minh bạch là điều quan trọng đối với sự tuân thủ của GDPR. Những vi phạm dữ liệu cá nhân cần được báo cáo cho các cơ quan có thẩm quyền và các đối tượng dữ liệu bị ảnh hưởng trong vòng 72 giờ sau khi được phát hiện (điều 33 và 34). Các công ty không báo cáo vi phạm nghiêm trọng có thể bị phạt một khoản tiền đáng kể. Nhưng quan trọng là việc cố gắng để che giấu một sự cố bảo mật sẽ luôn đi kèm với chi phí bổ sung, từ đó gây ra những nguy hiểm đáng lo ngại khác hơn là việc mất uy tín thương hiệu và sự tin tưởng của khách hàng.

Phương án nào cho bạn?

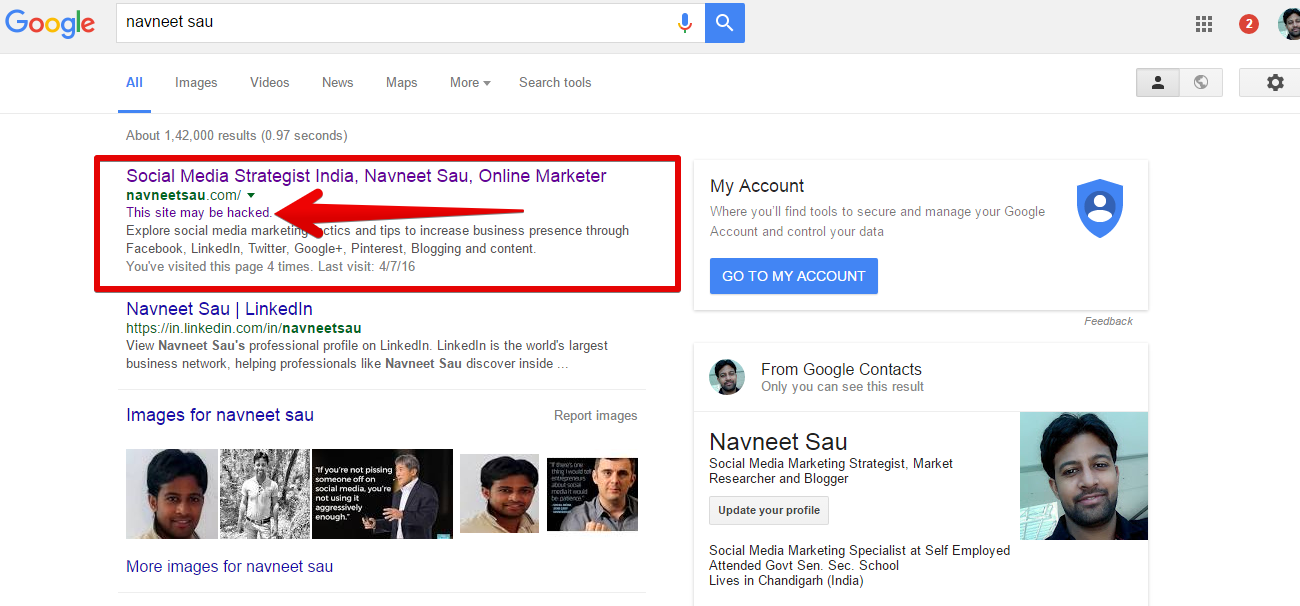

Hãy bắt đầu lập kế hoạch phản ứng với các sự cố bảo mật. Điều này sẽ giúp bạn phản ứng nhanh hơn trong trường hợp xảy ra vi phạm về an ninh. Luôn kiểm tra lại kế hoạch ứng phó sự cố của bạn thường xuyên để xem nó có còn khả thi hay không. Trong trường hợp xảy ra sự cố bảo mật, hãy nhớ rằng che giấu một hành vi vi phạm không bao giờ là một ý tưởng hay và đừng hoảng sợ. Nếu thấy cờ “This site can be hacked” khi bạn tìm kiếm doanh nghiệp của bạn bằng Chrome, hãy bình tĩnh làm theo hướng dẫn từng bước để xóa cờ này.

3. Giảm thiểu thiệt hại tiềm ẩn

“Có hai loại công ty. Một là công ty đã bị hack và hai là những công ty bị hack nhưng không biết”. Linus nói. Một sự cố bảo mật sẽ gây ra ít thiệt hại hơn nếu bạn có thể bảo đảm rằng cho dù các hacker có lấy được dữ liệu thì chúng cũng là vô ích.

Loại dữ liệu nào sẽ khiến một kẻ tấn công quan tâm? Bạn nên cẩn thận và không nên coi bất kỳ dữ liệu nào là tầm thường. Hacker thường sử dụng các thông tin thẻ tín dụng để ăn cắp tiền, ăn cắp tài khoản hoặc lấy thông tin cá nhân để sử dụng cho gửi thư tống tiền, lừa đảo… Danh sách này còn tiếp tục tăng lên và sẽ còn thay đổi tùy theo ngành nghề bạn làm việc. Điều quan trọng cần ghi nhớ là hầu như tất cả dữ liệu đều rất thú vị và có ý nghĩa đối với ai đó.

GDPR nhấn mạnh rằng các công ty chỉ nên xử lý dữ liệu cá nhân cần thiết cho hoạt động của mình (Điều 6). Các dữ liệu cá nhân thì cần được bảo vệ bằng các biện pháp như giả mạo và mã hoá (Điều 32, 1a). Nói tóm lại bạn không nên xử lý dữ liệu cá nhân trừ khi bạn thực sự cần và các dữ liệu của bạn được bảo vệ và tránh khỏi nguy hiểm.

Giải pháp từ Hacker mũ trắng (White-hat hacker)

Mã hóa dữ liệu cá nhân của người dùng và đảm bảo rằng ngay cả khi tin tặc vi phạm hệ thống của bạn. Chúng cũng không thể lợi dụng bất cứ điều gì để đạt được mục đich. Christoffer Fjellström, một hacker mũ trắng, một nhà phát triển phụ giải pháp trong lĩnh vực an ninh mạng giải thích các bước bạn có thể thực hiện để bảo vệ dữ liệu của người dùng. Hãy chắc chắn sử dụng bảng mã phù hợp với mục đích và làm điều đó thật tốt. Mã hóa dữ liệu tại chỗ là một ý tưởng hay và nếu bạn sử dụng nhà cung cấp dịch vụ đám mây thì tất cả những gì bạn cần làm chỉ là kiểm tra kho dữ liệu. Tuy nhiên điều này sẽ không thể giúp bảo vệ dữ liệu khỏi cuộc tấn công trên máy chủ hệ thống.

Cách bạn mã hóa dữ liệu phụ thuộc vào cách bạn định sử dụng chúng. Đối với các mật khẩu chỉ được kiểm tra nhưng không được đọc dưới dạng văn bản thuần. Nên sử dụng một hàm băm mật mã như scrypt hoặc bcrypt để lưu trữ an toàn. Cả hai đều có những thông số mà bạn có thể hiểu được để làm chúng bảo mật hơn (hoặc ít bảo mật hơn). Vì vậy hãy chắc chắn rằng bạn đã đọc hiểu cách sử dụng và thực hiện chúng đúng cách.

Mặt khác các dữ liệu nhạy cảm cần được đọc dưới dạng không được mã hóa lại là một thách thức. Trước tiên, hãy luôn sử dụng một chương trình mã hóa phổ biến, được kiểm tra tốt và đảm bảo bạn thực hiện đúng cách. Phần phức tạp nhất là làm thế nào để lưu trữ khóa giải mã và không có câu trả lời đúng duy nhất cho điều này. Điều tối thiểu cần làm là không lưu khóa ở cùng nơi với dữ liệu mà nó giải mã. Thực hiện điều này để có thể xoay khóa theo định kỳ và làm như vậy.

Đọc thêm về Dịch vụ pentest by Whitehat-hacker.

6 phút để đọc

6 phút để đọc