Ransomware là một loại phần mềm độc hại có mục đích tống tiền người dùng bằng cách xâm nhập vào máy tính và thao túng dữ liệu của nạn nhân. Trong những năm gần đây, không phải virus, mà chính ransomware mới là mối đe dọa đối với các tổ chức, doanh nghiệp. Các quản trị viên hệ thống IT luôn tìm mọi cách để ngăn chặn sự xâm nhập của loại “mã độc tống tiền” này.

Hãy cùng CyStack tìm hiểu những kiến thức tổng quan nhất về ransomware qua bài viết dưới đây.

1. Ransomware là gì?

1.1. Mã độc tống tiền Ransomware

Ransomware là một dạng phần mềm độc hại chuyên mã hóa dữ liệu hoặc khóa quyền truy cập thiết bị của người dùng. Để được trả lại quyền truy cập thiết bị hoặc dữ liệu, người dùng phải trả cho hacker một khoản tiền nhất định, gọi là tiền chuộc. Ransomware còn được biết đến với cái tên phần mềm tống tiền hay mã độc tống tiền.

Mức tiền chuộc thông thường rơi vào khoảng $150 – $500 cho máy tính cá nhân. Đối với các tổ chức, doanh nghiệp thì có thể lên đến hàng ngàn đô. Hacker chủ yếu yêu cầu nạn nhân trả tiền chuộc bằng bitcoin hoặc chuyển khoản. Trong vài năm gần đây, những kẻ phát tán ransomware ưa thích giao dịch tiền chuộc bằng bitcoin vì tính bảo mật cao và khó để truy lùng dấu vết.

>>> Có thể bạn quan tâm: Giải pháp Phòng chống và Ứng phó với Ransomware cho doanh nghiệp.

1.2. Virus vs. Ransomware: giống hay khác?

Virus máy tính là một khái niệm quen thuộc với người Việt. Cũng chính vì lẽ đó, mà nhiều người gọi chung tất cả các phần mềm độc hại là virus, bao gồm cả ransomware. Thực tế, chúng là 2 khái niệm hoàn toàn khác nhau.

Virus và Ransomware đều là phần mềm độc hại (hay còn gọi là mã độc, tiếng Anh là ‘malware’). Virus là thuật ngữ chỉ những malware có khả năng phát tán và lây lan cực kỳ nhanh, tới mức không thể kiểm soát nổi.

Trong khi đó, Ransomware là những phần mềm được thiết kế với mục đích “tống tiền nạn nhân”. Thông thường, để phát tán ransomware, kẻ xấu cần sử dụng các phương thức lừa đảo phishing để dụ người dùng “cắn câu”.

Do 2 đặc tính khác nhau kể trên, chỉ một số rất ít phần mềm độc hại được xét vào loại Virus Ransomware. Thuật ngữ Virus Ransomware được sử dụng để chỉ những phần mềm tống tiền có tốc độ lây lan “đặc biệt khủng khiếp”. Nổi bật trong đó là virus ransomware có tên WannaCry.

2. Ransomware xâm nhập vào máy tính như thế nào?

Máy tính bị nhiễm mã độc tống tiền ransomware khi:

- Tìm và sử dụng các phần mềm crack, không rõ nguồn gốc

- Click vào file đính kèm trong email (thường là file word, PDF)

- Click vào các quảng cáo chứa mã độc tống tiền

- Truy cập vào website chứa nội dung đồi trụy, không lành mạnh

- Truy cập vào website giả mạo.

- Và còn nhiều cách lây nhiễm ransomware khác do tính sáng tạo của hacker được cải thiện theo thời gian.

3. Phân loại ransomware và cách thức hoạt động

Máy tính người dùng thường bị nhiễm ransomware chỉ ngay sau một thao tác nhỏ mà chính họ cũng không để ý. Hacker tạo cho những file chứa mã độc tống tiền một vẻ ngoài vô hại, giống như một file word, excel hay PDF. Tuy nhiên, thực tế thì đây lại là các file thực thi mã (.exe). Một khi người dùng click vào chúng, các file này sẽ ngay lập tức chạy ngầm trên nền máy tính.

Dựa vào một số điểm khác nhau trong cách thức hoạt động, có thể chia ransomware thành 3 loại chính: Encrypting, Non-encrypting, Leakware. Tuy nhiên hiện nay ransomware đã theo kịp tốc độ phát triển của công nghệ và xuất hiện thêm các chủng ransomware trên mobile (Android và iOS), ransomware trong IoT hay thậm chí máy ảnh DSLR cũng có thể bị lây nhiễm phần mềm độc hại này.

3.1. Ransomware mã hóa (Encrypting)

Encrypting Ransomware là loại phần mềm tống tiền phổ biến nhất, chúng mã hóa dữ liệu (tệp tin và thư mục) của người dùng. Tên khác của Encrypting Ransomware là Crypto Ransomware.

Sau khi xâm nhập vào máy tính của bạn, chúng sẽ âm thầm kết nối với server của kẻ tấn công, tạo ra hai chìa khóa – một khóa công khai để mã hóa các file của bạn, một khóa riêng do server của hacker nắm giữ, dùng để giải mã. Các file này sẽ bị đổi đuôi thành những định dạng nhất định và báo lỗi khi người dùng cố gắng mở.

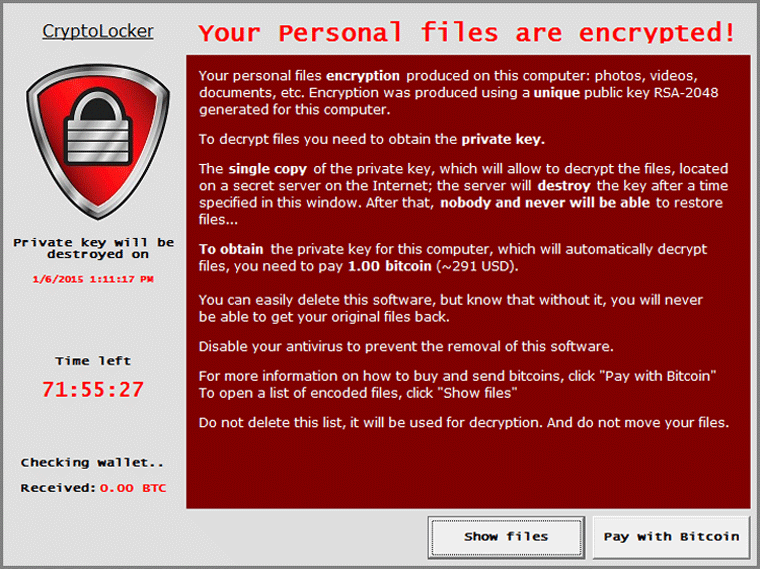

Sau khi mã hóa file, crypto ransomware sẽ hiển thị một thông báo trên máy tính của bạn, thông báo về việc bạn đã bị tấn công và phải trả tiền chuộc cho chúng. Trong một vài trường hợp, kẻ tấn công còn tạo thêm áp lực bằng cách đòi hỏi nạn nhân phải trả tiền trong thời hạn nhất định. Sau thời hạn đó, khóa giải mã file sẽ bị phá hủy hoặc mức tiền chuộc sẽ tăng lên.

3.2. Ransomware không mã hóa (Non-encrypting)

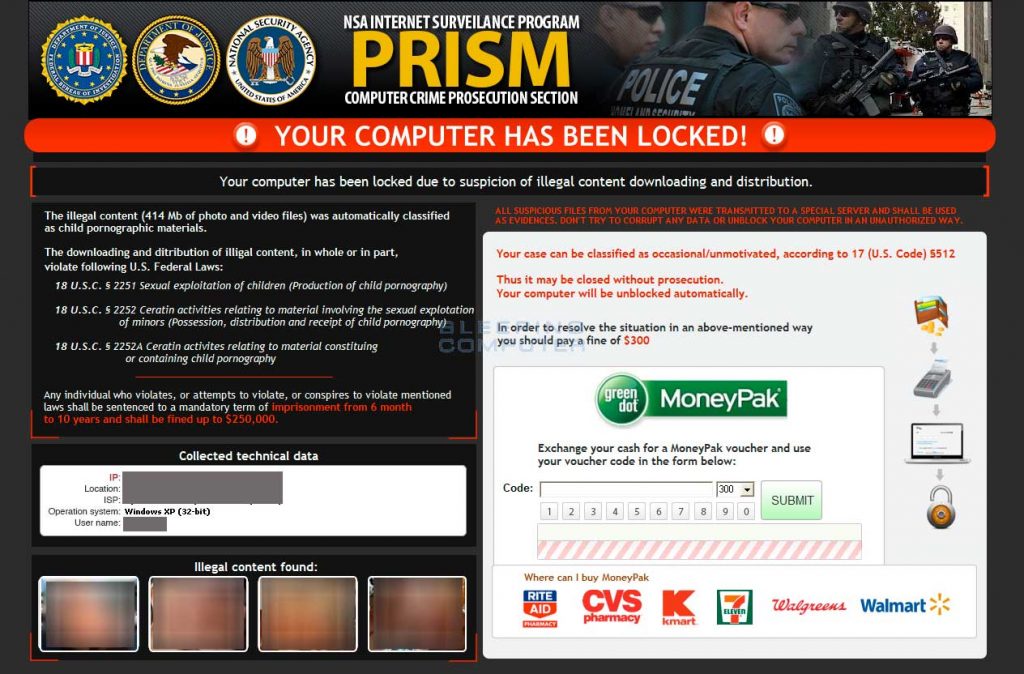

Non-encrypting ransomware (hay còn gọi là Locker) là loại phần mềm không mã hóa file của nạn nhân. Tuy nhiên, nó khóa và chặn người dùng khỏi thiết bị. Nạn nhân sẽ không thể thực hiện được bất kỳ thao tác nào trên máy tính (ngoại trừ việc bật – tắt màn hình). Trên màn hình cũng sẽ xuất hiện hướng dẫn chi tiết về cách thanh toán tiền chuộc để người dùng có thể truy cập lại và sử dụng thiết bị của mình.

3.3. Leakware (Doxware)

Một số loại ransomware đe dọa công khai dữ liệu của nạn nhân lên mạng nếu không chịu trả tiền chuộc. Nhiều người có thói quen lưu trữ các file nhạy cảm hoặc ảnh cá nhân ở máy tính nên sẽ không tránh khỏi việc hoảng loạn, cố gắng trả tiền chuộc cho hacker. Loại ransonware này thường được gọi là leakware hoặc doxware.

3.4. Mobile ransomware

Với sự phổ biến của smartphone và xu hướng sử dụng điện thoại di động thường xuyên hơn diễn ra trên toàn cầu, ransomware đã xuất hiện trên mobile. Thông thường, Mobile Ransomware xuất hiện dưới dạng phần mềm chặn người dùng khỏi việc truy cập dữ liệu (loại non-encrypting) thay vì mã hóa dữ liệu. Bởi vì dữ liệu trên mobile có thể dễ dàng khôi phục thông qua đồng bộ hóa trực tuyến (online sync).

Mobile ransomware thường nhắm vào nền tảng Android, vì hệ điều hành này cấp quyền “Cài đặt ứng dụng” cho bên thứ ba. Khi người dùng cài đặt file .APK chứa mobile ransomware, sẽ có 2 kịch bản có thể xảy ra:

- Chúng sẽ hiển thị pop-up (tin thông báo) chặn không cho người dùng truy cập vào tất cả các ứng dụng khác.

- Sử dụng hình thức “bắt buộc nhấp chuột” (clickjacking) để khiến người dùng vô tình cấp quyền quản trị thiết bị. Khi đó, mobile ransomware sẽ truy cập sâu hơn vào hệ thống và thực hiện các hình thức vi phạm khác.

Đối với hệ điều hành iOS, kẻ tấn công cần áp dụng những chiến thuật phức tạp hơn, chẳng hạn như khai thác tài khoản iCloud và sử dụng tính năng “Find my iPhone” để khóa quyền truy cập vào thiết bị.

3.5. Ransomware xuất hiện trong IoT và máy ảnh DSLR

Gần đây, các chuyên gia an ninh mạng đã chứng minh rằng ransomware cũng có thể nhắm mục tiêu các kiến trúc ARM. Cũng như có thể được tìm thấy trong các thiết bị Internet-of-Things (IoT) khác nhau, chẳng hạn như các thiết bị IoT công nghiệp.

Vào tháng 8 năm 2019, các nhà nghiên cứu đã chứng minh rằng có thể lây nhiễm máy ảnh DSLR bằng ransomware. Các máy ảnh kỹ thuật số thường sử dụng Giao thức truyền hình ảnh PTP (Picture Transfer Protocol – giao thức chuẩn được sử dụng để truyền ảnh). Các nhà nghiên cứu nhận thấy rằng có thể khai thác lỗ hổng trong giao thức để lây nhiễm máy ảnh mục tiêu bằng ransomware (hoặc thực thi bất kỳ mã tùy ý nào). Cuộc tấn công này đã được thử nghiệm tại hội nghị bảo mật Defcon ở Las Vegas hồi tháng 8 năm nay.

Tặng bạn: Kịch bản Tấn công Ransomware trong mạng nội bộ

Tải tài liệu miễn phí4. Những vụ tấn công ransomware nổi tiếng

4.1. WannaCry

WannaCry chắc hẳn không còn là một cái tên xa lạ với những ai quan tâm đến công nghệ và bảo mật. Năm 2017, mã độc này đã hoành hành với quy mô cực lớn – 250.000 máy tính tại 116 quốc gia, trong đó có Việt Nam.

WannaCry được đánh giá là “vụ tấn công ransomware kinh khủng nhất trong lịch sử” cho đến năm 2017, ước tính tổng thiệt hại lên đến hàng trăm triệu đến hàng tỉ USD. Mã độc này lợi dụng một lỗ hổng trong giao thức SMB của hệ điều hành Microsoft Windows để tự động lan rộng ra các máy tính khác trong cùng mạng lưới.

Chỉ trong 4 ngày, WannaCry đã lan rộng trong 116 nước với hơn 250.000 mã độc được phát hiện. Tại châu Âu, những tổ chức chính phủ, doanh nghiệp lớn như FedEx, Hệ thống Dịch vụ Y tế Quốc gia Anh và Bộ Nội vụ Nga đều đã gánh chịu hậu quả không nhỏ từ loại ransomware này.

Vài tháng sau vụ tấn công, chính phủ Mỹ đã chính thức buộc tội Triều Tiên là quốc gia đứng sau các vụ tấn công WannaCry. Ngay cả chính phủ Anh và Microsoft cũng có suy đoán tương tự.

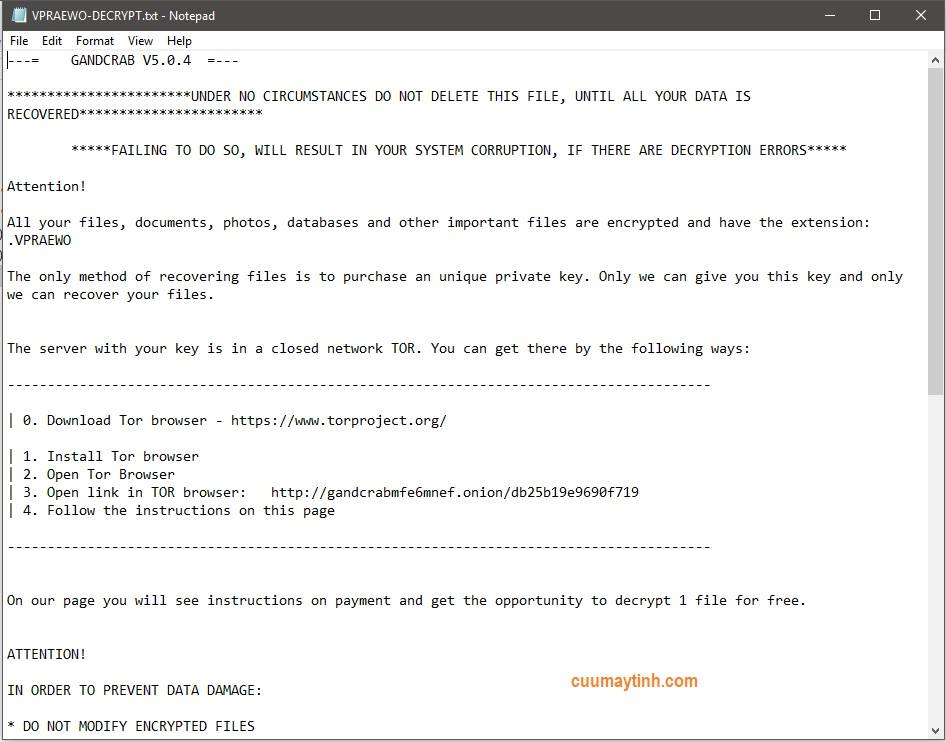

4.2. GandCrab

GandCrab là mã độc tống tiền được phát hiện vào cuối tháng 1/2018. Mã độc này được phát tán qua các quảng cáo dẫn tới trang đích chứa mã độc hoặc lây nhiễm qua email. Để trả tiền chuộc, người dùng phải cài trình duyệt Tor, thanh toán bằng tiền điện tử Dash hoặc Bitcoin, với giá trị khoảng $200 – $1200 tùy theo số lượng file bị mã hóa.

Theo thống kê của Bkav, vào thời điểm cuối năm 2018, tại Việt Nam đã có 3.900 trường hợp máy tính bị ransomware này mã hóa dữ liệu tống tiền. Hacker cũng liên tục cải tiến nâng cấp qua 4 thế hệ với độ phức tạp ngày càng cao.

>>> [Hướng dẫn] Khôi phục hệ thống khi gặp ransomware chỉ trong 5 phút

4.3. Bad Rabbit

Bad Rabbit là một ransomware đã gây nên đợt tấn công an ninh mạng lớn thứ 3 kể từ đầu 2017 sau WannaCry và NotPetya. Ransomware này đã hoành hành ở nhiều quốc gia Đông Âu, trong đó có cả các đơn vị chính phủ và doanh nghiệp với tốc độ lan truyền rất nhanh. Các nạn nhân của Bad Rabbit có thể kể đến sân bay Odessa ở Thổ Nhĩ Kỳ, hệ thống tàu điện ngầm Kiev ở Ukraine, Bộ giao thông Ukraine và 3 tờ báo của Nga.

Bad Rabbit được phát tán thông qua một yêu cầu cập nhật Adobe Flash giả mạo. Ransomware này dụ người dùng truy cập vào các trang web đã bị hack để tải về file cài đặt Adobe Flash. Đối với người dùng Internet, những thông báo như vậy không còn quá xa lạ. Vậy nên, nếu không cảnh giác sẽ rất dễ mắc bẫy.

4.4. NotPetya

NotPetya cũng lợi dụng lỗ hổng của Microsoft tương tự như WannaCry. Kể từ khi xuất hiện, ransomware này đã lan rộng trên nhiều website của Ukraine, châu Âu,… Chúng có thể lây lan từ máy tính này sang máy tính khác, từ mạng này sang mạng khác mà không cần thông qua thao tác của người dùng. Đặc biệt, NotPetya không chỉ mã hóa các file tài liệu thông thường, chúng phá hủy ổ cứng của máy nạn nhân đến mức không thể khôi phục dù nạn nhân có trả tiền chuộc hay không.

Nhiều chuyên gia đã nghi ngờ cuộc tấn công nhắm vào chính phủ Ukraine này đứng sau bởi chính phủ Nga.

4.5. Một số vụ khác

Ngoài những ransomware kể trên, còn có một vài vụ tấn công tống tiền bằng phần mềm khá nổi tiếng trên thế giới như Reveton (2012), CryptoLocker (2013), CryptoWall (2014), TorrentLocker (2014), Fusob (2015), SamSam (2016). Số tiền thiệt hại mà những phần mềm này gây ra lên tới hàng triệu USD trên toàn cầu.

5. Những ai có thể trở thành nạn nhân của ransomware?

5.1. Doanh nghiệp

Các doanh nghiệp là mục tiêu hàng đầu của phần mềm tống tiền. Không ngạc nhiên khi hacker chọn những doanh nghiệp đang phát triển nhưng có hệ thống bảo mật lỏng lẻo để tấn công ransomware. Những công ty này có tài chính tốt, và thường sẽ chi trả cho hacker khi đứng trước những lời đe dọa xóa hoặc mã hóa dữ liệu khách hàng.

5.2. Tổ chức y tế – chính phủ – giáo dục

Bên cạnh đó, một số tổ chức cũng có thể trở thành đối tượng bị tấn công vì hacker cho rằng họ có khả năng sẽ trả tiền chuộc trong thời gian ngắn. Ví dụ như các cơ quan chính phủ hay các cơ sở, dịch vụ y tế – những đơn vị phải thường xuyên truy cập vào cơ sở dữ liệu. Các công ty luật hoặc các tổ chức sở hữu nhiều dữ liệu nhạy cảm cũng sẽ sẵn sàng bỏ tiền ra để kẻ tấn công giữ im lặng.

Hacker cũng có thể nhắm đến các trường đại học vì các đơn vị này thường có đội ngũ bảo mật nhỏ, trong khi lại sở hữu một nền tảng thông tin người dùng lớn.

5.3. Cá nhân

Bên cạnh các tổ chức, các chiến dịch tống tiền bằng phần mềm độc hại cũng nhắm tới cá nhân. Đã có nhiều vụ tấn công ransomware nhắm tới những người mà kẻ xấu tin là có tiền, những CEO – Founder – Manager của các công ty, tập đoàn lớn.

Tuy nhiên, điều đó không có nghĩa là những cá nhân bình thường sử dụng Internet thì không có nguy cơ bị tấn công bởi ransomware. Trên thực tế, bất cứ ai cũng có thể trở thành nạn nhân của ransomware. Bởi hiện nay có rất nhiều loại ransomware có thể tự động lan rộng khắp Internet. Chỉ một cú click đơn giản cũng có thể làm “tê liệt” máy tính người dùng.

6. Cách xử lý khi máy tính nhiễm ransomware

6.1. Có nên trả tiền chuộc?

Mục đích quan trọng nhất của hacker khi cài mã độc vào máy tính của bạn đơn giản là tiền. Bạn càng hoảng loạn và trả tiền càng nhanh, chúng sẽ lại càng lộng hành. Không chỉ vậy, bạn đang đối mặt với một kẻ lừa đảo, và đây không phải một vụ trao đổi công bằng. Trả tiền chuộc cho chúng sẽ không thể đảm bảo được việc bạn có lấy lại được dữ liệu hay không. Chính vì vậy, các chuyên gia an ninh mạng và chính quyền khuyến cáo không nên trả tiền chuộc cho hacker.

Khi bị nhiễm mã độc tống tiền, không nên vội vàng trả tiền chuộc cho hacker vì các lý do: thứ nhất, dù có trả cũng không đảm bảo dữ liệu sẽ an toàn. Thứ hai, đôi khi người dùng bị nhiễm ransomware đã có bộ giải mã. Bạn cần liên hệ ngay với các chuyên gia An ninh mạng để có phương án xử lí ít tốn kém nhất.

Ông Nguyễn Hữu Trung – Giám đốc công nghệ, CyStack Security.

6.2. Gỡ bỏ ransomware khỏi máy tính như thế nào?

Nếu máy tính của bạn đang kết nối với mạng chung của công ty, việc đầu tiên bạn cần làm là ngắt kết nối mạng từ thiết bị của mình để mã độc không lan truyền rộng ra nhiều thiết bị khác trên cùng network.

Nếu máy tính của bạn không bị khóa mà chỉ có dữ liệu bị mã hóa, bạn có thể tham khảo hướng dẫn chi tiết cách gỡ bỏ ransomware bằng cách bật chế độ Safe Mode, chạy phần mềm antivirus để loại bỏ ransomware, hoặc gỡ bỏ thủ công.

Nếu máy tính của bạn đã bị khóa, công đoạn gỡ bỏ ransomware sẽ phức tạp hơn và bạn sẽ cần gỡ bỏ CryptoLocker. Trong trường hợp này hãy tìm đến các dịch vụ bảo mật chuyên nghiệp để được hỗ trợ kịp thời.

6.3. Có thể khôi phục dữ liệu được không?

Đối với các loại ransomware nổi tiếng mà nhiều người đã bị nhiễm, một số chuyên gia đã phát triển các chương trình loại bỏ ransomware và khôi phục dữ liệu cho người dùng. Những chương trình này đòi hỏi trình độ chuyên môn nhất định về máy tính. Nếu quan tâm, bạn có thể tham khảo No More Ransom, Free Ransom Decryptors.

Tuy nhiên, thủ đoạn của hacker ngày càng tinh vi, cách thức hoạt động của các loại ransomware cũng không thể lường trước được. Khi một loại ransomware mới bị phát tán, hầu hết các trường hợp bị nhiễm đều không thể khôi phục dữ liệu. Chính vì vậy, điều quan trọng nhất là bạn cần trang bị kiến thức phòng chống ransomware ngay hôm nay, để không gặp phải những tình huống đáng tiếc.

7. Cách phòng chống ransomware hiệu quả

7.1. Sao lưu dữ liệu

Trước tiên, cần phải thường xuyên sao lưu dữ liệu trong máy tính. Đối với lượng dữ liệu cần sao lưu lớn, ổ cứng tách rời là một lựa chọn phù hợp. Đối với lượng dữ liệu cần sao lưu dưới 50GB, bạn có thể bắt đầu với các dịch vụ lưu trữ dữ liệu trên đám mây như Dropbox, Google Drive, Mega hoặc One Drive. Nếu mỗi ngày bạn đều làm việc với các dữ liệu quan trọng thì nên thực hiện backup dữ liệu hàng ngày. Trong trường hợp máy tính bị tấn công, điều này sẽ giúp bạn không cần lo lắng về việc dữ liệu bị phá hủy.

7.2. Thường xuyên cập nhật phần mềm

Các bản cập nhật của phần mềm sẽ thường được vá lỗi bảo mật còn tồn tại trong phiên bản cũ, bảo vệ an toàn thông tin cho người dùng hơn. Bạn nên đặc biệt chú ý cập nhật thường xuyên các chương trình như trình duyệt, Flash, Java.

Ngoài ra, anti-virus cũng là một trong những chương trình quan trọng bạn nên để tâm đến. Nếu máy tính của bạn chưa có phần mềm diệt virus thì hãy cài đặt càng sớm càng tốt. Kaspersky, Norton, McAfee, ESET hoặc Windows Defender – giải pháp phòng chống virus mặc định của Windows đều là những chương trình bạn có thể tin tưởng. Nếu đã cài đặt, hãy thường xuyên cập nhật phiên bản mới nhất của phần mềm. Phần mềm diệt virus sẽ giúp phát hiện các tệp độc hại như ransomware, đồng thời ngăn chặn hoạt động của các ứng dụng không rõ nguồn gốc trong máy tính của bạn.

7.3. Cẩn thận với link hoặc file lạ

Đây là phương thức lừa đảo khá phổ biến của hacker: Gửi email hoặc nhắn tin qua Facebook, đính kèm link download và nói rằng đó là file quan trọng hoặc chứa nội dung hấp dẫn với mục tiêu. Khi tải về, file thường nằm ở dạng .docx, .xlxs, .pptx hoặc .pdf, nhưng thực chất đó là file .exe (chương trình có thể chạy được). Ngay lúc người dùng click mở file, mã độc sẽ bắt đầu hoạt động.

Chính vì vậy, trước khi click download về máy, nên kiểm tra kĩ mức độ tin cậy của địa chỉ người gửi, nội dung email, tin nhắn,… Nếu download về rồi, hãy xem kĩ đuôi file là gì, hoặc sử dụng Word, Excel, PowerPoint,… để mở file thay vì click trực tiếp. Nếu là file .exe giả dạng thì phần mềm sẽ báo lỗi không mở được.

8. Cách phòng chống và ứng phó với ransomware cho doanh nghiệp

Trong môi trường kinh doanh, việc bảo vệ thông tin và dữ liệu quan trọng khỏi các hình thức tấn công mạng như ransomware là một ưu tiên hàng đầu. Là 1 trong những công ty hàng đầu về lĩnh vực an toàn thông tin, chuyên phát triển sản phẩm và cung cấp dịch vụ an ninh mạng, CyStack đề xuất 3 giải pháp tối ưu để doanh nghiệp có thể phòng chống và ứng phó với ransomware một cách chủ động nhất.

8.1. Locker Secrets Manager

Locker Secrets Manager là một giải pháp chuyên biệt giúp doanh nghiệp giảm thiểu rủi ro từ các cuộc tấn công ransomware bằng cách cung cấp một cơ chế bảo mật tối đa và sao lưu dữ liệu định kỳ.

Locker Secrets Manager sẽ giúp doanh nghiệp:

- Mã hóa dữ liệu: Locker sử dụng mã hóa đầu cuối (end-to-end encryption), mã hóa không thông tin (zero-knowledge encryption) và zero-trust model để bảo mật dữ liệu. Thậm chí khi bị tấn công, dữ liệu vẫn được bảo vệ một cách toàn diện và hacker không thể đọc nếu không có khóa giải mã.

- Backup linh hoạt: Hệ thống Locker Secrets Manager tự động tạo ra các bản sao lưu dữ liệu định kỳ, không chỉ bảo vệ dữ liệu mà còn đảm bảo khả năng phục hồi nhanh chóng sau khi xảy ra tình huống khẩn cấp. Việc này đảm bảo rằng ngay cả khi dữ liệu chính bị mã hóa hoặc bị hỏng, doanh nghiệp vẫn có thể khôi phục lại thông tin một cách dễ dàng và hiệu quả.

Với Locker Secrets Manager, doanh nghiệp của bạn có thể yên tâm về sự an toàn và bảo mật của dữ liệu quan trọng, đồng thời giảm thiểu nguy cơ bị ảnh hưởng bởi các cuộc tấn công mạng như ransomware.

8.2. CyStack Endpoint

CyStack Endpoint là giải pháp quản lý thiết bị thông minh giúp bảo mật hệ thống toàn diện cho doanh nghiệp được phát triển bởi CyStack. Sản phẩm này sẽ giúp quản lý thiết bị, phát hiện và ngăn chặn các hành vi không đáng tin cậy trên máy tính của người dùng có thể bị hacker khai thác.

CyStack Endpoint sẽ giúp doanh nghiệp:

- Phát hiện bất thường: Khả năng theo dõi các hoạt động của người dùng trên máy tính và tự động phát hiện các hành vi bất thườn bao gồm việc theo dõi và phát hiện các tập tin đáng ngờ được tải xuống từ internet hoặc các truy cập vào các trang web không an toàn.

- Phòng ngừa các mối nguy tiềm ẩn: Khi phát hiện các hành vi không bất thường, CyStack Endpoint sẽ tự động áp dụng các biện pháp ngăn chặn, như không cho mở các tập tin đính kèm từ email không xác định hoặc không cho người dùng truy cập vào các trang web độc hại. Từ đó, bảo vệ môi trường làm việc của bạn khỏi nguy cơ từ các cuộc tấn công ransomware.

Với Device Manager, doanh nghiệp của bạn có thể tăng cường khả năng phòng ngừa và ứng phó với ransomware bằng cách tự động phát hiện và ngăn chặn các hành vi đe dọa một cách hiệu quả.

=> Để hiểu hơn về Endpoint Security cũng như sản phẩm CyStack Endpoint của chúng tôi có gì đặc biệt, mời bạn đọc bài viết Endpoint Security là gì? Giới thiệu giải pháp quản lý thiết bị nhân viên CyStack Endpoint

8.3. Pentest và Red Team

Dịch vụ Pentest (kiểm thử xâm nhập) và Red Team của CyStack không chỉ giúp doanh nghiệp phát hiện các lỗ hổng bảo mật mà còn giúp bảo vệ trước khi các lỗ hổng này bị khai thác bởi hacker.

- Kiểm thử xâm nhập (Pentest): CyStack sẽ thực hiện một loạt các kiểm tra và thử nghiệm trên hạ tầng và ứng dụng của bạn để phát hiện và đánh giá các lỗ hổng bảo mật. Từ việc kiểm tra cấu hình hệ thống đến phân tích mã nguồn, chúng tôi đảm bảo rằng mọi khả năng tấn công từ phía bên ngoài đều được xác định và đánh giá kỹ lưỡng.

- Red Teaming: Red Team của CyStack hoạt động như một nhóm hacker để mô phỏng một cuộc tấn công thật, tìm kiếm và khai thác lỗ hổng bảo mật trong môi trường của bạn. CyStack sẽ mô phỏng các kịch bản tấn công thực tế để đánh giá khả năng phản ứng và bảo vệ của hệ thống.

Bằng cách này, chúng tôi đảm bảo rằng công ty bạn được bảo vệ một cách toàn diện trước nguy cơ từ ransomware và các hình thức tấn công mạng khác.

>>> Liên hệ ngay với CyStack để được tư vấn bảo mật miễn phí!

16 phút để đọc

16 phút để đọc