Theo RapidFire Tools, các cuộc tấn công mạng thường nhắm vào doanh nghiệp vừa và nhỏ (SMBs) thông qua ứng dụng web và lỗ hổng nội bộ, với 66% SMB bị ảnh hưởng. Đây cũng là nỗi lo lắng chung của nhiều CTO, IT manager khi “không làm pentest hàng tuần nhưng vẫn phải chắc chắn rằng không có service lạ hoặc lỗ hổng nguy hiểm nào slip vào production mà không ai biết.”

Môi trường DevSecOps hiện đại đòi hỏi tốc độ release ngày càng nhanh, nếu không có giải pháp quét lỗ hổng đa kỹ thuật (DAST, SAST, RASP, BAS) tích hợp CI/CD, doanh nghiệp sẽ:

- Bị động: phải chờ pentest thủ công, kéo dài thời gian release

- Thiếu chiều sâu: scan chỉ OWASP Top 10 mà bỏ sót các lỗ hổng logic nghiệp vụ phức tạp.

- Khó chứng minh: không đủ log, không có audit trail, không tuân thủ các quy định, tiêu chuẩn bảo mật

CyStack Vulnscan ra đời để giải quyết toàn diện bài toán này: từ quản lý bề mặt tấn công (ASM), quét đa kỹ thuật, đến simulated attack và báo cáo audit.

Nhu cầu audit Web App chuyên sâu trong doanh nghiệp hiện nay

DAST vs SAST vs RASP

Các giải pháp bảo mật cho web app của doanh nghiệp nên đảm bảo đủ 3 phương pháp để đạt được hiệu quả cao nhất.

- DAST (Dynamic Application Security Testing) phát hiện lỗ hổng ở runtime, nhưng không nhìn thấy vấn đề trong code.

- SAST (Static Analysis) scan code nhưng bỏ qua các lỗi runtime hay cấu hình sai.

- RASP (Runtime Application Self‑Protection) can thiệp ngay trong quá trình ứng dụng chạy.

Authenticated Scan & Business‑Logic Flaws

Nhiều công cụ DAST chỉ scan surface public mà bỏ qua đường dẫn authentication, session token hoặc OAuth flow. Trong khi đó, business logic flaws như thao túng limit, replay attack… thường chỉ hiện ra khi có login‑script hoặc token mang theo cuộc gọi API.

SPA & API Scan

Ứng dụng Single‑Page App (React, Vue, Angular) và API GraphQL/REST đòi hỏi web crawler có khả năng render JavaScript và follow dynamic route. Đây là điều mà nhiều scanner truyền thống chưa đáp ứng được.

Custom Rules & Extensibility

Mỗi doanh nghiệp có policy riêng: CSP, HSTS, custom headers hoặc kiểm tra injection pattern đặc thù. Scanner cần cho phép nhập rule (YARA, Snort…) và tuning engine để giảm false-positive.

Breach & Attack Simulation (BAS)

Tự động hóa kịch bản tấn công theo mô phỏng thực thế, cho phép đánh giá resilience của hệ thống sau mỗi sprint. BAS là bước nâng cao giúp “audit” không chỉ một lượt scan mà liên tục đánh giá khả năng chống chịu.

CyStack Vulnscan giúp doanh nghiệp giải quyết các bài toán này thế nào?

Tổng quan về công cụ CyStack Vulnscan

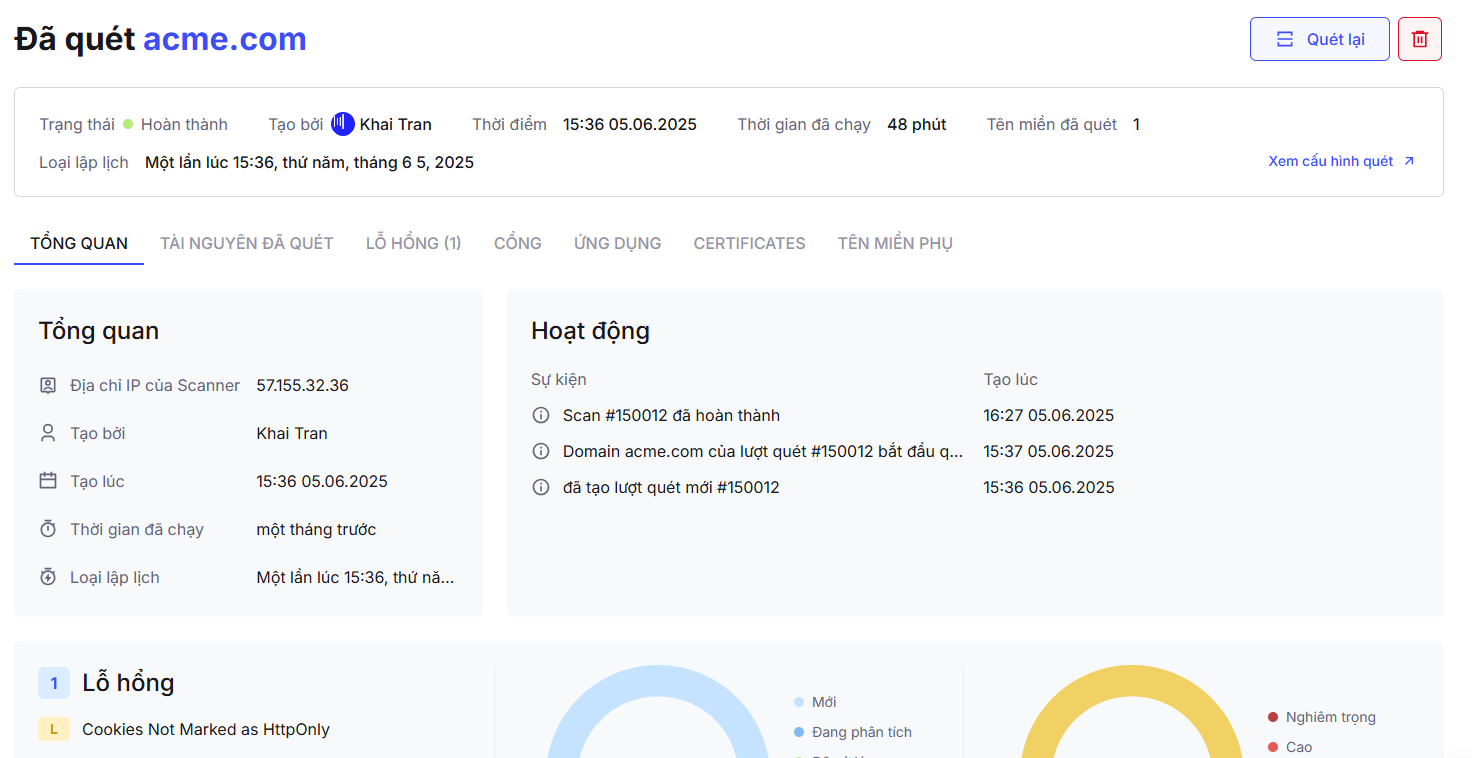

CyStack Vulnscan là một nền tảng Quản lý Bề mặt Tấn công (ASM) toàn diện, tích hợp công nghệ quét lỗ hổng DAST (Dynamic Application Security Testing). Nền tảng này có khả năng quét sâu rộng các lỗ hổng OWASP Top 10, kiểm tra logic nghiệp vụ phức tạp, các luồng xác thực (authenticated flows), và cả việc render ứng dụng đơn trang (SPA).

Được thiết kế chuyên biệt cho môi trường DevSecOps, Vulnscan có thể triển khai linh hoạt theo 2 hướng:

- Self-serve SaaS: Nền tảng trên nền tảng đám mây với giao diện dashboard trực quan, đi kèm các gói dịch vụ đa dạng như Quick Scan, Deep Scan và Asset Monitoring, phù hợp cho mọi nhu cầu.

- Managed Service: Dịch vụ cao cấp hơn với on-prem collector, hỗ trợ tận tình từ quản lý tài khoản chuyên trách, và dịch vụ bổ sung như pentest/red teaming.

Vulnscan cũng hỗ trợ tuân thủ các tiêu chuẩn bảo mật quốc tế và quy định pháp lý trong nước, với các template tuân thủ sẵn có cho ISO 27001, SOC 2, PDP Law và Nghị định 13.

Tại Việt Nam, CyStack Vulnscan là một trong số ít giải pháp tiên phong cung cấp khả năng quản lý bề mặt tấn công cùng công nghệ DAST, đảm bảo data residency tại Việt Nam và cam kết SLA 99%, mang đến sự an tâm tuyệt đối cho doanh nghiệp.

Các trường hợp sử dụng CyStack Vulscan

CyStack Vulnscan không chỉ là một công cụ quét lỗi đơn lẻ mà được thiết kế xoay quanh các nhu cầu thực tế của đội ngũ bảo mật, DevSecOps và quản lý rủi ro hệ thống. Dưới đây là các tình huống điển hình mà Vulnscan tạo ra khác biệt rõ rệt:

1. Phát hiện lỗ hổng bảo mật liên tục trong môi trường CI/CD

Tình huống:

Bạn cần vận hành một hệ thống web hoặc API có lịch release hàng tuần hoặc thậm chí hàng ngày. Pentest theo quý không còn đủ. Bạn cần một giải pháp có thể quét thường xuyên, tự động, và phát hiện ngay lỗ hổng mới sinh ra do cập nhật code hoặc cấu hình.

Giải pháp từ Vulnscan:

- Thiết lập lịch quét định kỳ theo ngày/tuần cho từng asset

- Tích hợp CI/CD (GitLab, Jenkins, GitHub Actions) để quét ngay sau mỗi lần deploy

- Tự động rescan sau khi dev đánh dấu fix để xác nhận đã xử lý

⇒ Phù hợp với các công ty SaaS, fintech, startup có sản phẩm cập nhật liên tục.

2. Bảo vệ ứng dụng web và API phức tạp với logic nghiệp vụ khó kiểm soát

Tình huống:

Ứng dụng của bạn là Single Page App (SPA) hoặc có backend xử lý nhiều logic nghiệp vụ. Các công cụ quét miễn phí không crawl được hoặc bỏ sót các lỗi nằm trong quy trình sau đăng nhập (authenticated flows).

Giải pháp từ Vulnscan:

- Hỗ trợ authenticated scan qua script/login form/token

- Crawl được SPA và dynamic route, render full JavaScript

- Phát hiện lỗi logic như bypass, replay attack, IDOR… thông qua test case tuỳ chỉnh

⇒ Phù hợp với doanh nghiệp có frontend React/Vue, backend Laravel, Django, Node.js…

3. Giám sát và giảm thiểu bề mặt tấn công (Attack Surface Management)

Tình huống:

Bạn phải quản lý hàng chục tên miền, subdomain, dịch vụ cloud và muốn chắc chắn không có “tài sản rác” bị lộ ra ngoài Internet mà không ai biết. Đồng thời cần phát hiện dịch vụ không được cấu hình đúng hoặc phần mềm lỗi thời.

Giải pháp từ Vulnscan:

- Tự động dò tìm tài sản công khai: domain, subdomain, IP, port, dịch vụ

- Cảnh báo cấu hình sai, chứng chỉ SSL hết hạn, phần mềm lỗi thời

- Quản lý theo nhóm, gắn tag chủ sở hữu, phân quyền asset theo team

⇒ Phù hợp với công ty lớn, tổ chức đa phòng ban, hoặc có nhiều dịch vụ chạy song song.

4. Chuẩn bị chứng minh tuân thủ bảo mật (ISO, SOC 2, PDP Law)

Tình huống:

Doanh nghiệp bạn đang chuẩn bị chứng chỉ ISO 27001, SOC 2, Nghị định 13,… hoặc cần cung cấp hồ sơ tuân thủ bảo mật cho khách hàng/đối tác. Việc này đòi hỏi minh chứng quét lỗ hổng định kỳ, có quy trình xử lý và theo dõi đầy đủ.

Giải pháp từ Vulnscan:

- Báo cáo quét có thể tùy chỉnh theo framework compliance

- Audit log đầy đủ: ai scan gì, xử lý ra sao, thời điểm nào

- Hệ thống ticket, SLA nội bộ, phân quyền theo vai trò

⇒ Phù hợp với công ty cung cấp dịch vụ cho khách hàng lớn, hoặc startup muốn tăng trust khi bán cho doanh nghiệp.

5. Kiểm tra khả năng phòng thủ thực tế qua mô phỏng tấn công tự động

Tình huống:

Bạn muốn biết “lỗ hổng đó có thực sự khai thác được không?” hoặc “dev đã fix xong thì có chắc là an toàn?” nhưng không đủ nguồn lực để pentest mỗi tuần.

Giải pháp từ Vulnscan:

- Tích hợp mô-đun Breach & Attack Simulation (BAS) để tự động mô phỏng tấn công

- Chạy exploit có kiểm soát sau khi phát hiện lỗ hổng

- Rescan xác thực fix, và thử lại nếu hệ thống có thay đổi

⇒ Phù hợp với các tổ chức có yêu cầu bảo mật cao, nhưng muốn tiết kiệm thời gian pentest lặp lại.

6. Tăng hiệu quả phối hợp giữa team Dev và Security

Tình huống:

Dev thường phản hồi “lỗi không đúng”, “false positive” hoặc không biết bắt đầu fix từ đâu. Bạn muốn giảm friction và tăng khả năng phối hợp giữa dev và team bảo mật.

Giải pháp từ Vulnscan:

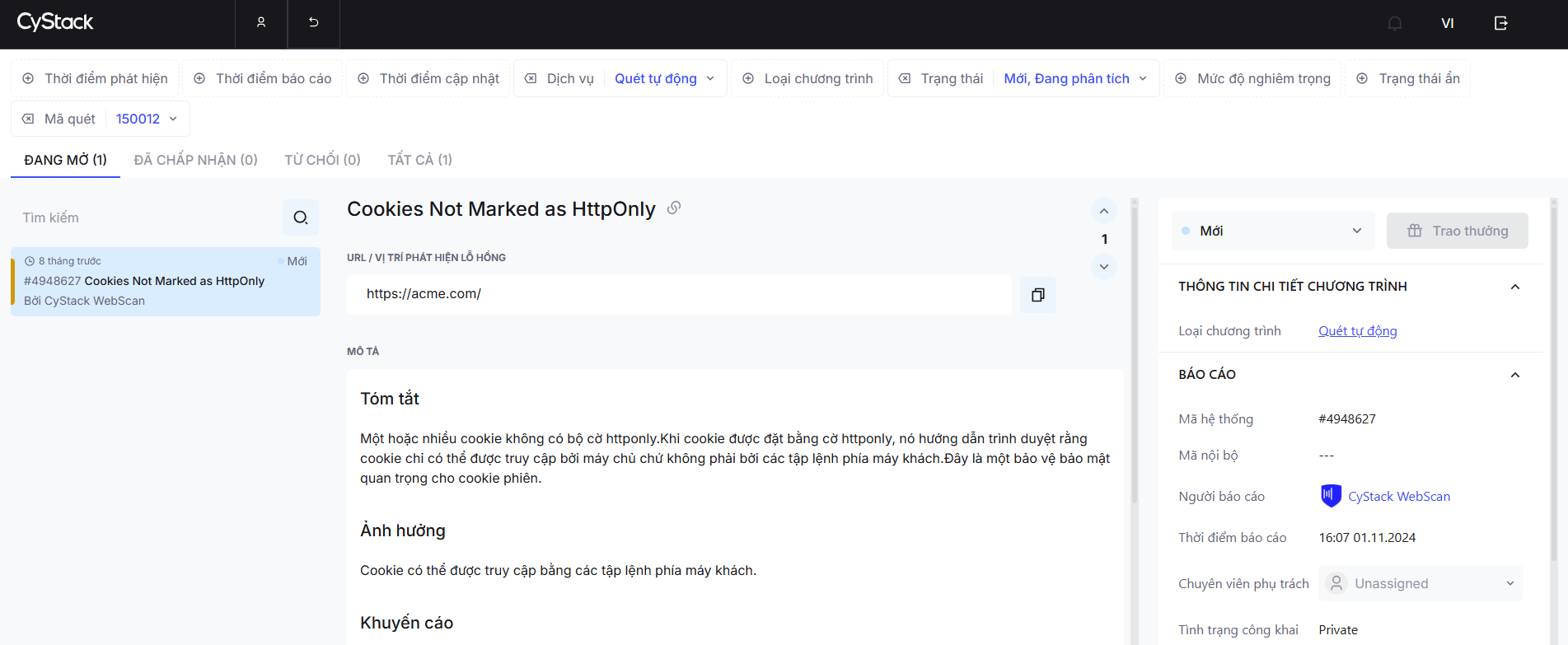

- Mỗi lỗi có mô tả chi tiết, payload cụ thể và hướng dẫn fix

- Tích hợp với Jira/GitLab để tạo ticket tự động

- Có chế độ “rescan after fix” và đánh dấu trạng thái rõ ràng

⇒ Phù hợp với tổ chức đang xây dựng DevSecOps hoặc cải thiện hiệu suất xử lý lỗi.

Triển khai & Kiến trúc linh hoạt cho mọi loại hình doanh nghiệp

Dù là startup hay tập đoàn lớn yêu cầu kiểm soát nội bộ nghiêm ngặt, Vulnscan đều có mô hình triển khai phù hợp.

1. Mô hình triển khai

| Mô hình | Phù hợp với | Đặc điểm chính |

|---|---|---|

| SaaS cloud | Nhóm dev, startup, công ty vừa và nhỏ | Dễ khởi động, không cần hạ tầng riêng |

| On-premise agent | Doanh nghiệp lớn, ngành tài chính | Agent quét nằm trong mạng nội bộ |

| Hybrid | Doanh nghiệp đa khu vực / compliance cao | Dashboard cloud, collector nội bộ, linh hoạt quy trình |

2. CyStack làm thế nào để bảo mật các dữ liệu Vulscan quét được?

Dưới đây là các câu hỏi liên quan đến tính bảo mật của sản phẩm mà các khách hàng thường đặt câu hỏi cho CyStack.

1. Dữ liệu lưu trữ ở đâu? Tôi có kiểm soát được không?

Nỗi lo của khách hàng: “Ứng dụng của chạy tại Việt Nam, chứa thông tin người dùng. Nếu công cụ quét gửi dữ liệu sang server quốc tế, tôi có thể vi phạm PDP Law hoặc Nghị định 13.”

Vulnscan giải quyết bằng:

- Hạ tầng đặt tại Việt Nam hoặc Singapore, đảm bảo data residency theo yêu cầu khách hàng nội địa & regional

- Nếu bạn cần full kiểm soát, có thể triển khai agent on-premise, toàn bộ quá trình quét & xử lý chạy trong mạng nội bộ

⇒ Bạn được chọn nơi lưu trữ & cách xử lý dữ liệu ngay từ đầu.

2. Ai có thể xem, chỉnh sửa hoặc truy xuất lỗ hổng?

Nỗi lo của khách hàng: “Tôi cần nhiều người cùng vận hành (dev, sec, QA), nhưng không muốn ai cũng xem được mọi thứ, đặc biệt là các lỗi nghiêm trọng.”

Vulnscan giải quyết bằng:

- Phân quyền chi tiết theo vai trò (RBAC): ai được xem, ai được chỉnh, ai được xuất báo cáo

- Audit log đầy đủ: ghi lại mọi hành động của người dùng, từ scan đến xoá, export

- Giới hạn IP: chỉ cho phép truy cập dashboard từ IP nội bộ hoặc VPN công ty

⇒ Giúp bảo mật nội bộ mạnh mẽ, kể cả với đội ngũ đông người.

3. Tôi có thể chứng minh với auditor là tôi đang “bảo mật đúng chuẩn” không?

Nỗi lo của khách hàng:“Cấp trên yêu cầu phải có bằng chứng quét định kỳ để đạt ISO. Đối tác cũng yêu cầu bằng chứng cho thấy công ty có chính sách xử lý lỗ hổng rõ ràng.”

Vulnscan giải quyết bằng:

- Báo cáo theo mẫu tuân thủ: ISO 27001, SOC 2, Nghị định 13,…

- Lưu lịch sử scan, xử lý, xác minh fix để dễ dàng trích xuất khi audit

- Workflow quản lý lỗ hổng minh bạch theo trạng thái từng issue, người phụ trách, thời gian xử lý

⇒ Giúp bạn chủ động trong các đợt đánh giá nội bộ, kiểm toán khách hàng hoặc kiểm tra từ cơ quan quản lý.

4. Nếu hệ thống gặp sự cố hoặc có vấn đề về SLA?

Nỗi lo của khách hàng: “Nếu server của Vulscan down thì sao? Có hotline hỗ trợ khi cần không?”

Vulnscan giải quyết bằng:

- SLA cam kết 99.9% uptime, hạ tầng theo tiêu chuẩn cloud enterprise

- Hỗ trợ kỹ thuật từ chuyên gia CyStack tại Việt Nam thay vì phải gửi ticket chờ 2-3 ngày như các vendor quốc tế

Case Study: Phát hiện 122 lỗ hổng và rút ngắn 5 lần chi phí pentest

Vihat là một doanh nghiệp phát triển hệ sinh thái số trong lĩnh vực y tế và chăm sóc sức khỏe. Công ty sở hữu hàng loạt sản phẩm web và API có lưu trữ dữ liệu người dùng nhạy cảm, từ lịch sử khám bệnh đến thanh toán điện tử.

Trước đây, Vihat sử dụng phương pháp kiểm thử bảo mật thủ công (pentest truyền thống) mỗi quý. Tuy nhiên, cách làm này không theo kịp tần suất cập nhật sản phẩm, tốn nhiều chi phí và không tạo được quy trình bảo mật chủ động, liên tục.

Thay đổi với CyStack Vulnscan

Khi áp dụng CyStack Vulnscan, đội ngũ kỹ thuật Vihat không chỉ tiếp cận một công cụ quét tự động, mà còn có một nền tảng được thiết kế để kết nối sâu vào quy trình DevSecOps. Kết quả:

- 122 lỗ hổng được phát hiện, bao gồm:

- 9 lỗ hổng nghiêm trọng

- 23 lỗ hổng trung bình

- 38 lỗ hổng thấp

- 64 lỗ hổng thông tin

- Báo cáo bảo mật đầy đủ được xuất chỉ sau 3 ngày, thay vì vài tuần như pentest truyền thống.

- Chi phí tiết kiệm gấp 5 lần nhờ tận dụng khả năng quét lặp, automation và phân quyền xử lý nội bộ.

Điều tạo ra sự khác biệt?

- Kết hợp đa kỹ thuật: Vulnscan không chỉ là DAST – mà còn tích hợp Attack Surface Management và Vulnerability Assessment sâu qua authenticated scan, quét subdomain, kiểm tra cổng mở, SSL, headers bảo mật, và nhiều thành phần hay bị bỏ quên trong triển khai thực tế.

- Linh hoạt về triển khai: Đội ngũ Vihat có thể chạy quét theo lịch hoặc trigger từ CI/CD mỗi khi deploy. Tất cả lỗi đều gắn trạng thái, gán cho dev xử lý, tự động verify lại sau khi sửa.

- Tuân thủ ngay từ đầu: Các báo cáo từ Vulnscan hỗ trợ chứng minh tuân thủ bảo mật khi khách hàng hoặc kiểm toán yêu cầu, đặc biệt quan trọng với doanh nghiệp có khách hàng lớn trong y tế, tài chính.

CyStack Vulscan hỗ trợ các bộ phận trong doanh nghiệp thế nào?

Đối với CxO / Quản lý an toàn thông tin

- Có cái nhìn tổng thể về toàn bộ bề mặt tấn công của doanh nghiệp (attack surface) mà không cần mua các tool rời rạc

- Chứng minh dễ dàng với ban lãnh đạo, đối tác, kiểm toán về mức độ kiểm soát an ninh hệ thống

- Ra quyết định đầu tư đúng chỗ nhờ các dashboard đo được mức độ rủi ro, mức độ xử lý

Đối với DevSecOps Lead / Security Engineer

- Tự chủ scan, lọc false positive, verify patch chỉ trong 1 click, không phải chờ pentest thủ công

- Tích hợp được với CI/CD, phân quyền cho từng nhóm xử lý theo asset hoặc app/module

- Tiết kiệm thời gian manual check, tập trung vào remediation thực sự

Đối với Developer & QA

- Hiểu rõ mỗi lỗ hổng, nguyên nhân và cách fix cụ thể (OWASP mapping, payload, hướng dẫn)

- Không bị overwhelm với 100 lỗi một lúc – ưu tiên theo mức độ nghiêm trọng

- Chủ động xử lý lỗi trước khi bị đưa sang quy trình xử phạt nội bộ hoặc SLA breach

Đối với Legal / Compliance Officer

- Có sẵn báo cáo theo khung ISO 27001, SOC 2, PDP Law, Nghị định 13…

- Lưu vết đầy đủ (who/what/when) cho mọi hành động: quét, fix, review

- Làm bằng chứng tuân thủ trong các đợt đánh giá nội bộ hoặc audit bên ngoài

Lời kết

CyStack Vulnscan không chỉ là một công cụ quét lỗ hổng mà là nền tảng giúp bạn thiết lập một quy trình phát hiện và xử lý lỗ hổng liên tục, thông minh và kiểm soát có thể kiểm soát.

Thay vì chạy pentest theo quý và hy vọng không có gì sai sót, Vulnscan cho phép bạn:

- Giám sát liên tục hệ thống web & API

- Phát hiện sớm lỗi nghiêm trọng trước khi hacker tìm ra

- Phân quyền xử lý minh bạch, chứng minh năng lực tuân thủ

Đăng ký để dùng thủ CyStack Vulscan miễn phí:

Xem thêm các giải pháp bảo mật khác của chúng tôi:

11 phút để đọc

11 phút để đọc