Các cuộc tấn công lừa đảo gia tăng ở cả tần suất lẫn sự phức tạp, đặt ra một mối đe dọa đáng kể đối với tất cả các tổ chức. Tất cả các công ty nên biết cách phát hiện và phân biệt một số cuộc tấn công lừa đảo phổ biến, điều này thực sự quan trọng nếu họ muốn bảo mật thông tin của doanh nghiệp.

Hơn một nửa (58%) số người được hỏi cho biết tổ chức của họ đã nhận thấy sự gia tăng của các cuộc tấn công lừa đảo trong năm qua, tuy nhiên phần lớn (52%) trong số họ nói rằng họ “không tự tin” về khả năng của mình trong công cuộc phát hiện và chống lại nó.

Chúng ta sẽ thảo luận về sáu cuộc tấn công lừa đảo phổ biến bao gồm: Deceptive phishing, Spear phishing, CEO Fraud, Pharming, Dropbox Phishing và Google docs Phishing . Sau đó chúng tôi sẽ dành một số lời khuyên hữu ích về cách thức để tự bảo vệ doanh nghiệp trước những mưu đồ lừa đảo này.

Deceptive Phishing

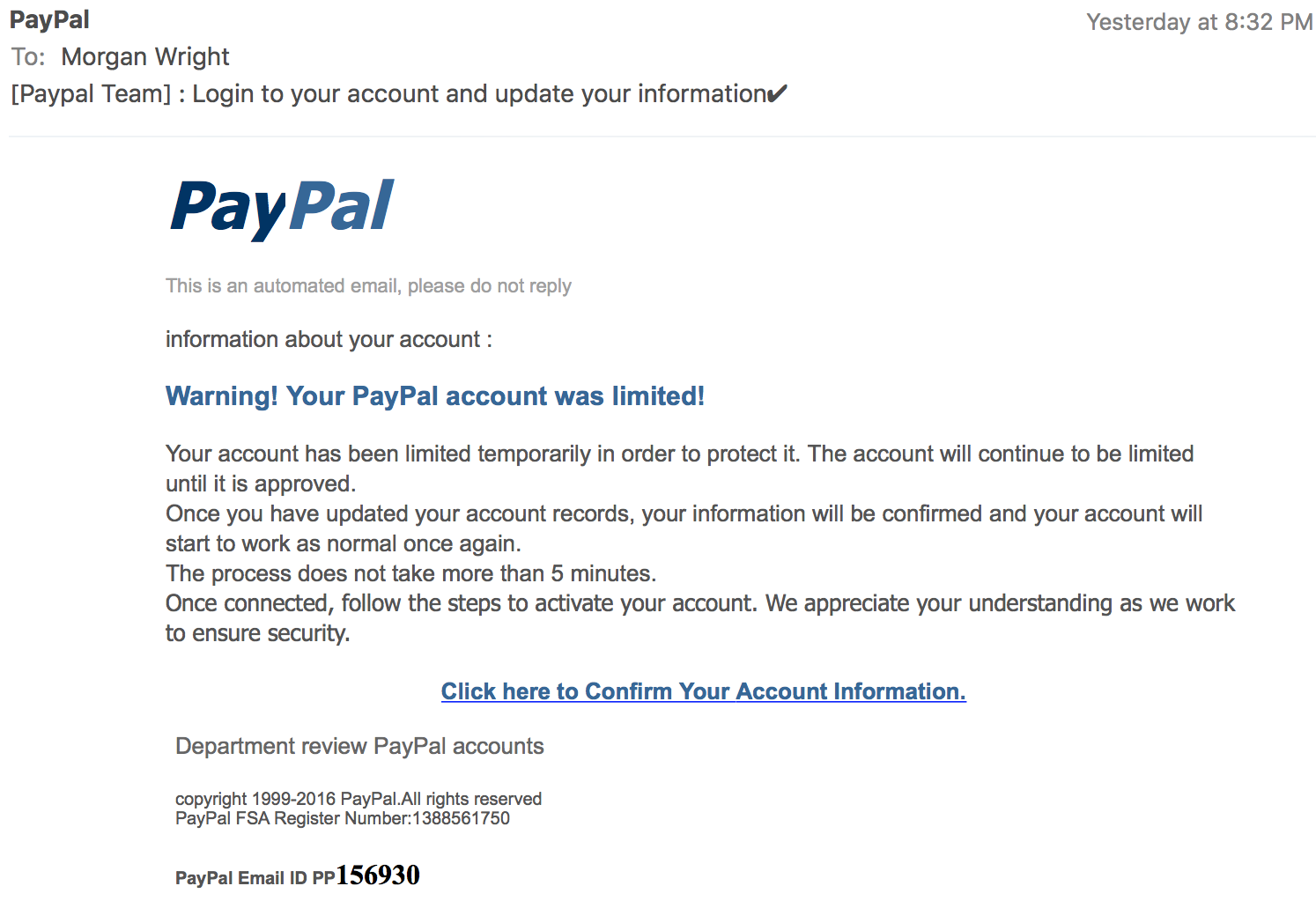

Đây là loại hình lừa đảo thường được sử dụng nhất, Deceptive Phishing liên quan tới việc kẻ tấn công giả mạo một công ty hợp pháp và cố gắng ăn cắp thông tin cá nhân hoặc thông tin đăng nhập của người dùng. Những email giả mạo thường xuyên đưa ra các mối đe dọa và đặt trạng thái khẩn cấp làm cho người dùng hoảng sợ, rồi sau đó thực hiện theo hướng dẫn của kẻ tấn công.

Ví dụ: Kẻ lừa đảo của PayPal có thể gửi một email tấn công, thông báo về việc tài khoản của người dùng tạm thời bị khóa do xảy ra một vài hoạt động bất thường và yêu cầu người dùng bấm vào liên kết xác nhận lại tài khoản của mình. Trên thực tế, liên kết này sẽ dẫn đến một trang đăng nhập PayPal giả mạo nhằm thu thập thông tin đăng nhập của người dùng và gửi chúng cho những kẻ tấn công.

Sự thành công của phương thức lừa đảo này đến từ mức độ quen thuộc của email tấn công, nó tương tự như một email chính thức từ công ty hợp pháp. Do đó, người dùng nên kiểm tra cẩn thận tất cả các URL xem chúng có chuyển hướng đến một trang web không xác định hay không. Bạn cũng nên chú ý tới những lời chào chung, lỗi ngữ pháp và lỗi chính tả, vì email giả mạo thường chứa những nội dung này.

Spear Phishing

Một số trò lừa đảo lại có tính cá nhân hóa rất cao. Ví dụ, trong Spear Phishing, kẻ lừa đảo tùy chỉnh email tấn công bằng tên, chức danh, công ty, số điện thoại và các thông tin khác nhằm mục đích lừa người nhận tin rằng họ có liên quan đến người gửi.

Mục tiêu cũng giống như Deceptive Phishing: dụ nạn nhân nhấp vào URL độc hại hoặc tệp đính kèm trong email, từ đó kể tấn công lấy được dữ liệu cá nhân của họ.

Spear Phishing đặc biệt phổ biến trên các trang mạng xã hội như LinkedIn, nơi kẻ tấn công có thể sử dụng nguồn thông tin từ nhiều người để tạo một email tấn công mục tiêu.

Để chống lại kiểu lừa đảo này, các tổ chức nên tiến hành huấn luyện nâng cao nhận thức bảo mật liên tục cho nhân viên, qua đó khuyến cáo người dùng không nên đăng tải thông tin cá nhân hoặc thông tin nhạy cảm của doanh nghiệp lên các phương tiện truyền thông xã hội. Công ty cũng nên đầu tư vào các công cụ có khả năng phân loại email gửi đến để phát hiện các liên kết / tệp đính kèm nguy hiểm.

CEO Fraud

Spear phishing có thể nhắm mục tiêu bất cứ ai trong một tổ chức, ngay cả những giám đốc điều hành hàng đầu. Chúng sẽ cố gắng đánh cắp thông tin đăng nhập của họ.

Trong trường hợp cuộc tấn công thành công, kẻ tấn công có thể thực hiện CEO Fraud, giai đoạn thứ hai thuộc hình thức lừa đảo qua thư điện tử của doanh nghiệp (BEC). Khi đó kẻ tấn công sẽ mạo nhận người điều hành và lạm dụng email của họ để chỉ định chuyển tiền cho một tổ chức tài chính nào đó do bọn chúng lựa chọn.

Điều này xảy ra do các nhà quản lý thường không tham gia đào tạo nhận thức về an ninh cùng với nhân viên của mình. Để chống lại mối đe dọa này cũng như các nguy cơ bị lừa đảo CEO Fraud, tất cả nhân viên của công ty – bao gồm cả các giám đốc điều hành – phải được đào tạo nhận thức về bảo mật.

Các tổ chức cũng nên xem xét sửa đổi các chính sách tài chính của mình, để không ai có quyền phê duyệt cho giao dịch tài chính qua email.

Pharming

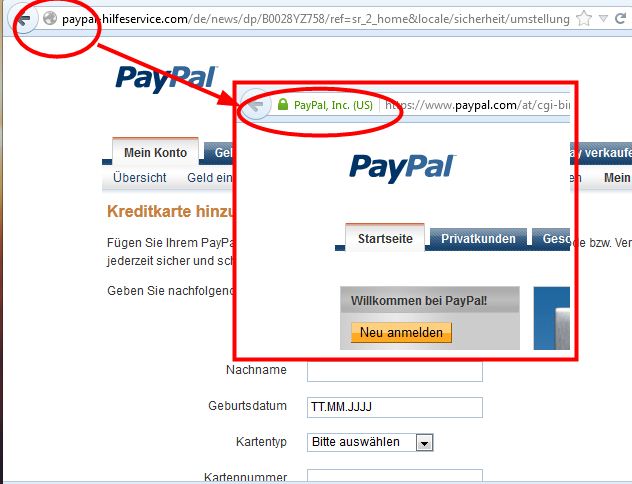

Khi người dùng trở nên thông thuộc hơn với các loại hình lừa đảo truyền thống, một số kẻ lừa đảo từ bỏ ý tưởng “giăng bẫy” nạn nhân. Thay vào đó, chúng sử dụng pharming – một phương pháp tấn công bắt nguồn từ việc nhiễm độc bộ nhớ cache của hệ thống tên miền (DNS).

Hệ thống đặt tên của Internet sử dụng máy chủ DNS để chuyển đổi tên trang web theo thứ tự chữ cái, chẳng hạn như “www.microsoft.com”, sang các địa chỉ IP số dùng để định vị các dịch vụ và thiết bị máy tính.

Trong một cuộc tấn công nhiễm độc bộ nhớ cache DNS, kẻ tấn công nhắm đến một máy chủ DNS và thay đổi địa chỉ IP của một trang web. Chúng chuyển hướng người dùng từ một trang web hợp lệ sang một trang web độc hại, mặc dù người dùng nhập đúng địa chỉ trang web

Để tránh khỏi các vụ tấn công pharming, các tổ chức nên khuyến khích nhân viên chỉ nhập thông tin đăng nhập trên các trang web được bảo vệ bởi HTTPS. Các công ty cũng nên chạy phần mềm chống virus trên tất cả các thiết bị và liên tục cập nhật cơ sở dữ liệu virus, bên cạnh đó sử dụng một nhà cung cấp dịch vụ Internet đáng tin cậy để nâng cấp bảo mật thường xuyên

Dropbox Phishing

Hàng triệu người đang sử dụng Dropbox mỗi ngày để sao lưu, truy cập và chia sẻ tệp của họ. Vì vậy, không có gì ngạc nhiên khi kẻ tấn công cố gắng tận dụng sự phổ biến của nền tảng này. Kẻ tấn công sẽ cố thu hút người dùng nhập thông tin đăng nhập trên trang đăng nhập giả mạo của Dropbox được lưu trữ trên chính Dropbox. Giải pháp cho người dùng là cân nhắc thực hiện việc xác minh hai bước cho tài khoản.

Google Docs Phishing

Kẻ gian lận cũng có thể nhắm mục tiêu vào Google Drive tương tự như cách chúng thu hút người dùng Dropbox. Cụ thể, vì Google Drive hỗ trợ tài liệu, bảng tính, bản trình bày, ảnh thậm chí cả website, kẻ lừa đảo có thể lạm dụng những dịch vụ này để tạo một trang web bắt chước màn hình đăng nhập tài khoản Google và thu thập thông tin người dùng.

Một lần nữa, người dùng nên xem xét triển khai thực hiện xác minh 2 bước để tự bảo vệ mình trước mối đe dọa này. Họ có thể bật tính năng bảo mật thông qua tin nhắn SMS hoặc sử dụng ứng dụng Google Authenticator.

Kết luận

Với những thông tin trên đây, các tổ chức sẽ có thể nhanh chóng phát hiện ra một số loại tấn công lừa đảo phổ biến nhất. Nhưng điều đó không có nghĩa là họ sẽ nhận ra từng loại và tất cả các trò lừa đảo. Kẻ tấn công liên tục phát triển các hình thức và kỹ thuật lừa đảo mới. Vì vậy, các công ty phải thường xuyên đào tạo nhận thức về an ninh, bảo mật để mỗi nhân viên cũng như quản lý của họ có kỹ năng tránh khỏi tấn công lừa đảo.

6 phút để đọc

6 phút để đọc