Điểm yếu bảo mật của doanh nghiệp đôi khi không nằm trong hệ thống của doanh nghiệp, mà có thể nằm ở chuỗi cung ứng của doanh nghiệp đó, bao gồm các đối tác và nhà cung cấp. Bài viết dưới đây sẽ trả lời 2 câu hỏi: Tấn công chuỗi cung ứng là gì? Làm sao để phòng tránh bị tấn công chuỗi cung ứng?

1. Tấn công chuỗi cung ứng

Tấn công chuỗi cung ứng là gì?

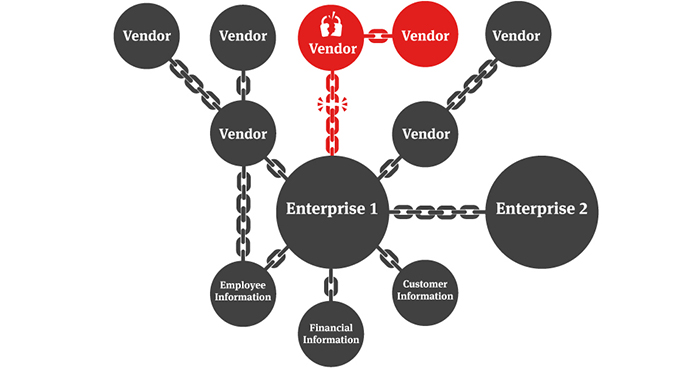

Tấn công chuỗi cung ứng (supply chain attack) là một cuộc tấn công mạng nhắm vào một doanh nghiệp thông qua các nhà cung cấp (provider/vendor) của doanh nghiệp đó.

Như vậy, doanh nghiệp có chuỗi cung ứng càng lớn hoặc phức tạp, nguy cơ bị tấn công càng cao. Có thể thấy tấn công chuỗi cung ứng không “tha” bất kì một ngành nghề hay lĩnh vực nào, từ gia công phần mềm tới công nghệ sản xuất, từ tài chính tới chăm sóc sức khỏe, thậm chí các tổ chức chính phủ cũng không ngoại lệ.

Hậu quả mà các doanh nghiệp phải gánh chịu rất đa dạng: rò rỉ thông tin, xáo trộn hoặc gián đoạn hoạt động kinh doanh, doanh thu giảm sút, ảnh hưởng tới uy tín – thương hiệu, mất cơ hội được đầu tư, thậm chí phải ra hầu tòa…

Nguyên nhân

Nguyên nhân chính dẫn tới các cuộc tấn công chuỗi cung ứng là do sự bảo mật lỏng lẻo ở quy trình vận hành, hợp tác giữa 2 bên. Cụ thể, nhiều doanh nghiệp cho phép các nhà cung ứng tiếp cận với các thông tin “nhạy cảm”, mà chính những thông tin đó có thể gây ảnh hưởng tới doanh nghiệp khi bị lộ ra ngoài.

Trong những năm gần đây, giới doanh nghiệp lao đao vì sự xuất hiện của các hình thức tấn công mới tinh vi hơn, khó đoán hơn. Trước đây, chẳng ai tưởng tượng được chỉ vì nhân viên công ty đối tác “chót dại” mở email của hacker mà người chịu hậu quả lại là doanh nghiệp mình. Nhưng ngày nay điều đó hoàn toàn có thể xảy ra.

Mặt khác, trong khi những kẻ tấn công ngày càng được trang bị tốt hơn, luôn chờ đợi thời cơ ra tay để trục lợi, thì các nhà chức trách dường như bị tụt lại phía sau và không kịp phản ứng lại những mối đe dọa này.

Thực trạng

Các cuộc tấn công lớn bị gây ra bởi các nhà cung cấp diễn ra không có hồi kết. Cuộc tấn công Target năm 2014 bị gây ra do bảo mật lỏng lẻo tại một nhà cung cấp HVAC. Trong năm nay, Equifax cáo buộc bị tấn công nghiêm trọng bởi một lỗ hổng trong phần mềm bên thứ ba họ đang sử dụng. Sau đó công ty này lại đổ lỗi có một liên kết độc hại trên trang web của mình là do một nhà cung cấp khác.

Một ví dụ khác là bê bối Hồ sơ Paradise, khi hơn 13 triệu tài liệu lưu trữ chi tiết các mánh khóe trốn thuế nước ngoài của các tập đoàn lớn, chính trị gia và người nổi tiếng bị rò rỉ ra ngoài. Nguồn gốc của vụ rò rỉ này là do đâu? Giống như Hồ sơ Panama vào năm ngoái, các công ty luật chính là liên kết yếu nhất.

Cảnh giác với bên thứ ba

Theo khảo sát được thực hiện vào mùa thu năm 2018 bởi Viện Ponemon, 56% các tổ chức bị ảnh hưởng bởi các cuộc tấn công bị gây ra bởi một trong số các nhà cung cấp của họ. Trong khi đó, số lượng trung bình các bên thứ ba được tiếp cận với thông tin nhạy cảm của các tổ chức tăng từ 378 lên 471. Tuy nhiên con số này dường như vẫn còn thấp. Chỉ có 35% các công ty có danh sách đầy đủ của tất cả các bên thứ ba họ chia sẻ thông tin nhạy cảm. Chỉ có 18% nói rằng họ biết liệu những nhà cung cấp này có đồng thời chia sẻ những thông tin này cho các nhà cung cấp khác không. Đây là một vấn đề bởi khách hàng không quan tâm rằng đó là lỗi của nhà cung cấp hay chính công ty khi để mất dữ liệu.

Chính vì những lí do trên, các công ty giờ đây đang tập trung hơn vào mối nguy đến từ bên thứ ba. Vào tháng 12 năm 2018, Báo cáo Rủi ro Điện tử của Viện Ponemon cho thấy việc lạm dụng hoặc chia sẻ dữ liệu bí mật trái phép của các bên thứ ba là mối lo ngại bảo mật lớn thứ hai trong năm 2019 đối với các chuyên gia Công nghệ thông tin với 64% tổng số người được hỏi. 41% nói rằng họ gặp các vấn đề liên quan tới bên thứ ba trong 24 tháng qua.

Tình hình trở nên tồi tệ hơn khi biết rằng những mối nguy này không biến mất kể cả khi chấm dứt quan hệ với nhà cung cấp. Vừa qua, Domino’s Australia đã bị tấn công an ninh và cáo buộc rằng hệ thống của một nhà cung cấp trước đó đã làm rò rỉ tên và địa chỉ email của khách hàng. Brad Keller, giám đốc cấp cao của chiến lược bên thứ ba tại Prevalent, Inc. Plus nói rằng: “Hầu hết những hợp đồng tôi xem đều không bao gồm đầy đủ chi tiết nhằm kiểm soát quá trình phức tạp trong việc chấm dứt quan hệ với nhà cung cấp.” Thêm vào đó, các nhà cầm quyền cũng đang ngày càng chú ý tới hiểm họa bên thứ ba. Năm ngoái, các cơ quan quản lí tài chính New York bắt đầu yêu cầu các công ty tài chính tại đây phải đảm bảo rằng các biện pháp bảo mật an ninh mạng của bên cung cấp đúng tiêu chuẩn.

Sang năm tới, Châu Âu cũng sẽ làm điều tương tự với Quy định bảo vệ dữ liệu chung (GDPR), áp dụng cho tất cả các công ty thu thập thông tin cá nhân từ châu Âu. Các khoản tiền phạt của GDPR rất cao – lên tới 4% tổng doanh thu toàn cầu.

Peter Galvin, phó giám đốc chiến lược và tiếp thị của Thales e-Security cho biết, các quy định kiểm soát rủi ro bên thứ ba vẫn đang trong giai đoạn đầu, và nhiều công ty không kiểm soát tốt được những rủi ro này. Ông nói thêm, “Các công ty tài chính đã quen với vấn đề này, và đã có chuẩn bị kĩ lưỡng, tuy nhiên nhiều công ty vẫn chưa hiểu rõ những rủi ro và các cuộc tấn công sẽ ngày càng gia tăng, kéo theo đó là những vụ kiến pháp lý.

Các chuyên gia hy vọng rằng sẽ có thêm nhiều nhà quản lý yêu cầu các công ty làm nhiều hơn để đối phó với rủi ro bên thứ qua. “Đây là một xu hướng ngày càng tăng,” Eric Dieterich, lãnh đạo phụ trách quyền riêng tư dữ liệu tại Focal Point Data Risk, LLC nói.

2. Các mắt xích dễ bị tấn công

Nhà cung cấp Phần cứng và phần mềm

Hầu hết mọi công ty đều sử dụng phần mềm và phần cứng bên ngoài. Nhờ sự bùng nổ trong kinh tế nguồn mở, không còn ai xây dựng tất cả nền tảng công nghệ từ con số 0 nữa. Nhưng ẩn chứa trong lối tư duy này là một rủi ro đáng kể. Từng vật dụng được mua, từng ứng dụng tải về cần phải được kiểm kiểm tra và giám sát rủi ro bảo mật tiềm ẩn, và tất cả các bản vá cần phải được cập nhật bản mới nhất.

Vào tháng Tư, các nhà nghiên cứu tại Flashpoint Intelligence cho biết tội phạm đang đẩy mạnh các cuộc tấn công vào nền tảng thương mại điện tử mã nguồn mở Magento nổi tiếng, bẻ khóa mật khẩu để xóa hồ sơ thẻ tín dụng và cài đặt phần mềm độc hại nhằm mục đích khai thác tiền điện tử.

Các nhà nghiên cứu đã phát hiện ra ít nhất 1.000 bảng quản trị Magento bị xâm nhập và cho biết sự quan tâm đến nền tảng này trên deep web và chợ đen không cho thấy sự suy giảm kể từ năm 2016. Ngoài ra, cũng cần có một mối quan tâm đáng chú ý đối với Powerfront CMS và OpenCart.

Năm ngoái, một lỗ hổng CSRF trong Magento Community Edition đã khiến 200.000 nhà bán lẻ trực tuyến bị lộ thông tin. Nếu bị khai thác, lỗ hổng có thể cho phép xâm nhập toàn bộ hệ thống, phơi bày cơ sở dữ liệu chứa thông tin khách hàng nhạy cảm. Do phiên bản thương mại của Magento có cùng mã nguồn, các hoạt động doanh nghiệp khác cũng nằm trong mối lo ngại bị ảnh hưởng.

Nếu một phần mềm hoặc phần cứng gặp lỗi được ghép vào sản phẩm, công ty gặp phải nhiều vấn đề về bảo mật hơn là chỉ có dữ liệu bị đe dọa. Một con chip máy tính bị lây nhiễm với bảo mật backdoor, một chiếc camera không đảm bảo tính xác thực hay một phần mềm độc hại có thể gây ra hậu quả to lớn. Ví dụ, sự cố Heartbleed đã làm ảnh hưởng hàng triệu website và thiết bị di động cùng với phần mềm bởi nhiều nhà cung cấp lớn như Orcle, VMware và Cisco.

Bà Edna Conway, giám đốc an ninh của chuỗi giá trị toàn cầu tại Cisco Systems, Inc. cho biết họ lo ngại về sự thao túng, gián điệp ở cấp quốc gia cũng như lĩnh vực ngành nghề, cũng như gián đoạn trong hoạt động kinh doanh. Ví dụ, phần cứng và phần mềm có thể đã bị cố tình bị làm giả hoặc thay thế ở một giai đoạn nào đó trong chuỗi cung ứng.

Cisco cũng lo ngại việc bị mất thông tin tuyệt mật hoặc tài sản trí tuệ (IP) nhạy cảm vì các cuộc tấn công bên thứ ba. Conway cũng nói thêm họ quyết tâm đưa ra những giải pháp phù hợp với phương thức vận hành. Nếu khách hàng không thỏa mãn với dịch vụ, hoặc danh tiếng của công ty bị tổn hại, lợi nhuận của công ty sẽ bị ảnh hưởng. Yếu tố niềm tin đóng vai trò tối quan trọng, và danh tiếng chính là khởi đầu của niềm tin. Nhiều công ty có sẵn tiêu chuẩn chất lượng dành cho những nhà cung cấp. Cisco cũng đang sử dụng phương pháp như vậy đối với bảo mật. Bà cho biết thêm “Phương pháp tôi đang triển khai cho phép chúng tôi thiết lập những mức độ dung sai đối với việc các bên thứ ba đảm bảo các giá trị và mục tiêu của công ty. Phương pháp này được điều chỉnh phù hợp với tính chất đặc thù của các sản phẩm và dịch vụ bên thứ ba cung cấp.” “Khi bạn có những mức độ dung sai, bạn cần xác định mình đang ở trên hoặc dưới mức dung sai. Nếu vượt quá dung sai, chúng ta cần ngồi lại với nhau và bàn bạc cách thức để có thể cùng nhau xác định vấn đề đó.”

Nhà cung cấp đám mây

Xu hướng dịch chuyển dữ liệu lên mây đã giúp cho nhiều công ty tinh giản được quy trình vận hành, nhưng nó cũng tiềm ẩn rủi ro bị tấn công chuỗi cung ứng, cụ thể là các nhà cung cấp dịch vụ Đám mây. Fred Kneip, CEO của CyberGRX phát biểu rằng: “Mục tiêu cần được bảo vệ nằm rất xa ngoài tầm với của bạn, và những tin tặc vô cùng thông minh. Họ lần theo đầu mối yếu nhất.”

Kể cả phần cứng giờ đây cũng có thể lưu trữ đám mây, Kneip cho biết thêm. “Công cụ hàn IoT cho một dây chuyền tự động được mặc định thiết lập gửi những chuẩn đoán về cho nhà sản xuất để họ có thể dự đoán bảo trì. Điều này nghe thật tuyệt nhưng cũng có thể là một đầu mối dẫn đến việc xâm nhập toàn bộ hệ thống của bạn.”

Các công ty dịch vụ chuyên nghiệp thậm chí còn kém bảo mật hơn.

“Bảo mật là liên kết yếu nhất,” John Titmus, giám đốc kỹ thuật bán hàng EMEA tại CrowdStrike, Inc., một nhà cung cấp bảo mật cho biết. “Các cuộc tấn công chuỗi cung ứng đang ngày càng lan rộng và gia tăng về tần suất cũng như tính phức tạp. Bạn cần hiểu bản chất của những rủi ro và phát triển lộ trình bảo mật xoay quanh nó.”

Mùa hè năm nay, Deep Root Analytics, một công ty marketing được thuê bởi Ủy ban Quốc gia phe Cộng hòa đã làm rò rỉ dữ liệu cá nhân của 200 triệu cử tri. Tuy nhiên theo hồ sơ trên LinkedIn, đây chỉ là một công ty nhỏ với không tới 50 nhân viên. Deep Root Analytics đã vô tình đưa dữ liệu lên một máy chủ có thể truy cập công khai.

Các công ty dịch vụ lớn hơn cũng không nằm ngoài nguy cơ. Cuộc tấn công vào Verizon liên quan tới 6 triệu hồ sơ khách hàng bị gây ra bởi Nice Systems, một nhà cung cấp phân tích dịch vụ chăm sóc khách hàng. Nice đã đưa nhật kí cuộc gọi trong vòng 6 tháng, bao gồm cả tài khoản và thông tin cá nhân khách hàng lên một máy chủ lưu trữ Amazon S3 công khai.

Nice báo cáo rằng họ có 3,500 nhân viên và cung cấp dịch vụ cho hơn 85% khách hàng trong danh sách Fortune 100. Nhưng Nice lại vô cùng nhỏ bé khi so sánh với Deloitte, một công ty kiểm toán với hơn 250,000 nhân viên. Vào tháng 9, Deloitte thừa nhận rằng các tin tặc đã tiếp cận được với email và các kế hoạch tuyệt mật của một số khách hàng quan trọng (blue-chip) của họ. Theo các báo cáo, những kẻ tấn công giành được quyền truy cập do kiểm soát truy cập yếu kém trên một tài khoản quản trị viên.

Kurt Baumgartner, nhà nghiên cứu bảo mật cấp cao tại Kaspersky Lab, nói. “Việc các công ty cung ứng bị tấn công để đạt được mục đích cuối cùng không còn là điều xa lạ với chúng tôi.”

3. Liệu có thể kiểm soát rủi ro bên thứ ba?

Việc giám sát một cách chặt chẽ những rủi ro an ninh mạng bên thứ ba đem lại những lợi ích nhất định cho doanh nghiệp. Điều này thực sự có thể làm giảm nguy cơ bị tấn công, theo như báo cáo Ponemon. Dov Goldman, phó giám đốc ban đổi mới và đối tác tại Opus Global, Inc., công ty đã tài trợ cho nghiên cứu này cho biết: “Bạn có thể giảm nguy cơ xảy ra sự cố xâm nhập an ninh lên tới 20%.”

Cụ thể hơn, nếu một công ty đánh giá khả năng bảo mật và các chính sách quyền riêng tư của tất cả những nhà cung cấp, khả năng bị xâm nhập dữ liệu giảm từ 66% xuống 46%. Điều này còn đúng với tất cả các nhà cung cấp, Goldman cho biết thêm.

“Những mối quan hệ rộng chưa chắc đã phải là rủi ro lớn nhất,” Goldman phát biểu. Những nhà cung cấp lớn nhất thường sẽ tăng cường phòng thủ an ninh mạng. “Nhưng nếu bạn xét tới các công ty nhỏ hơn, họ không có được mức kiểm soát an ninh mạng như vậy.”

Một khi công ty xác định được tất cả những nhà cung cấp và ai trong số họ có quyền truy cập vào dữ liệu nhạy cảm, họ sẽ chủ động được các phương pháp giúp đánh giá khả năng bảo mật. Ví dụ, một số công ty đang thêm cả bảo mật vào trong hợp đồng cung cấp dịch vụ với các nhà cung cấp của họ, Tim Prendergast, Giám đốc điều hành tại Evident.io, một công ty bảo mật đám mây cho biết. “Chúng tôi đang chứng kiến ngày càng nhiều yêu cầu các nhà cung cấp cho thấy họ quyết tâm trong việc bảo mật. Các công ty đòi hỏi những nhà cung cấp này tăng cường kiểm soát tương tự đối với các đối tác. Các dạng hợp đồng pháp lý như này ngày càng trở nên phổ biến.”

Các công ty nên đánh giá cách thức các bên thứ ba tiếp cận dữ liệu tuyệt mật của mình để đảm bảo rằng chỉ có những cá nhân phù hợp mới có thể tiếp cận dữ liệu với mục đích đúng đắn. Theo Báo cáo Rủi ro Mạng của Ponemon, 42% người được hỏi trả lời rằng họ đang tăng cường kiểm soát đối với quyền tiếp cận dữ liệu tuyệt mật từ bên thứ ba.

Tổng kết

Để ngăn ngừa rủi ro bị tấn công chuỗi cung ứng, các doanh nghiệp được khuyến cáo nên kiểm soát chặt chẽ quy trình hợp tác với các nhà cung cấp, chọn hợp tác với các bên có cam kết bảo mật thông tin, có quy trình xử lí đầu việc rõ ràng – khoa học. Ngoài ra, doanh nghiệp cũng nên có tâm thế coi việc chọn đúng đối tác cũng chính là tự bảo vệ cho bản thân. Bởi xét cho cùng, khi sự việc xảy ra, chính doanh nghiệp là đối tượng phải chịu thiệt hại nặng nề nhất.

11 phút để đọc

11 phút để đọc