Kiểm thử xâm nhập

thế hệ mới bởi CyStack

Mô phỏng tấn công thực tế vào hệ thống của doanh nghiệp để phát hiện các lỗ hổng và khắc phục trước khi hacker kịp khai thác.

Kết hợp công nghệ và dashboard giúp giám sát lỗ hổng hiệu quả & giao tiếp không có độ trễ.

Được tin tưởng bởi các tổ chức hàng đầu:

Chất lượng được bảo chứng bởi:

Bạn sẽ không thể phòng thủ

trước những gì bạn không thấy

Mối đe dọa về lỗ hổng bảo mật luôn tiềm tàng và tăng rủi ro cho doanh nghiệp của bạn

30.000+

Lỗ hổng bảo mật mới được phát hiện mỗi năm

1.805

Vụ tấn công mỗi ngày trong năm 2024 tại Việt Nam

~277 ngày

Để một tổ chức phát hiện ra được lỗ hổng bảo mật của mình

Nguồn: Fortinet, Hiệp hội An ninh mạng Quốc Gia, SentinelOne

Giới thiệu giải pháp Pentest thế hệ mới của CyStack

- Quy trình kiểm thử 5 bước chuyên sâu tiêu chuẩn quốc tế.

- Nhận cảnh báo các lỗ hổng real-time, 24/7.

- Tự động phân loại mức độ rủi ro dựa trên các tiêu chuẩn an ninh mạng thế giới.

- Quản lý trực quan tình trạng xử lý lỗ hổng trên cùng 1 dashboard.

Kiểm thử xâm nhập Pentest là gì?

Kiểm thử thâm nhập (pentest) là quá trình chuyên gia bảo mật mô phỏng tấn công thực tế để phát hiện lỗ hổng trong hệ thống, ứng dụng, và mạng lưới của bạn trước khi tin tặc ra tay.

Các chuyên gia này đánh giá rủi ro, phát hiện lỗ hổng bảo mật, và cung cấp báo cáo chi tiết kèm hướng dẫn khắc phục rõ ràng - giúp bạn xử lý điểm yếu trước khi bị khai thác và đảm bảo tuân thủ các tiêu chuẩn bảo mật.

Tài sản của bạn được Cystack

Kiểm thử chuyên sâu qua 5 bước

Kiểm thử chuyên sâu qua 5 bước

Quy trình kiểm thử 5 bước chuẩn quốc tế được thực hiện bởi các Pentester uy tín giúp phát hiện lỗ hổng nhanh chóng và chi tiết

01/ Mô hình hoá mối đe doạ

- Xác định tài sản rủi ro cao và các vector tấn công tiềm ẩn dựa trên MITRE ATT&CK.

- Lập bản đồ hệ thống quan trọng và rủi ro tấn công tiềm ẩn.

- Xếp hạng mối đe dọa và xác định trọng tâm kiểm thử để tối đa hóa hiệu quả.

Kiểm thử mọi thứ sẽ không hiệu quả - chúng tôi tập trung vào những tài sản mà hacker thực sự nhắm đến.

01/ Mô hình hoá mối đe doạ

Các chiến thuật MITRE ATT&CK trong Ma trận Doanh nghiệp

02/ Phân tích lỗ hổng

Phát hiện điểm yếu bảo mật dựa trên Tiêu chuẩn OWASP Top 10 và CWE & Đưa ra ưu tiên xử lý dựa trên khả năng khai thác và mức độ ảnh hưởng.

Lỗ hổng chỉ trở thành rủi ro khi có thể bị khai thác. Chúng tôi xác định mối đe dọa thực sự với hệ thống.

02/ Phân tích lỗ hổng

Phát hiện các điểm yếu bảo mật dựa trên OWASP Top 10 và CWE – những nguyên nhân có thể khiến hệ thống bị xâm phạm.

- Quét các lỗ hổng đã biết (khai thác CVE, sai cấu hình, phần mềm lỗi thời).

- Xác định các điểm yếu trong xác thực, kiểm soát truy cập và cấu hình hệ thống có rủi ro cao.

- Ưu tiên xử lý các lỗ hổng nghiêm trọng dựa trên khả năng khai thác và mức độ ảnh hưởng.

03/ Khai thác

Xác thực các lỗ hổng có thể khai thác và mức độ ảnh hưởng của chúng theo chuẩn NIST và PTES.

Không phải lỗ hổng nào cũng có thể khai thác - chúng tôi tập trung vào rủi ro thực sự để bạn ưu tiên hiệu quả.

03/ Khai thác

Xác thực các lỗ hổng có thể khai thác và mức độ ảnh hưởng của chúng theo chuẩn NIST và PTES.

- Thực hiện khai thác có kiểm soát để đánh giá mức độ rủi ro thực tế.

- Mô phỏng leo thang đặc quyền, rò rỉ dữ liệu, và truy cập trái phép vào hệ thống.

- Cung cấp bằng chứng khai thác (PoC) cho các mối đe dọa đã được xác minh.

04/ Hậu khai thác

Đánh giá mức độ xâm nhập sâu (di chuyển ngang) mà kẻ tấn công có thể đạt được và khả năng rò rỉ dữ liệu để đánh giá tầm ảnh hưởng tối đa của vấn đề.

Hacker sẽ không dừng lại ở điểm xâm nhập - chúng tôi đánh giá mức ảnh hưởng tối đa và cách ngăn chặn kịp thời.

04/ Hậu khai thác

Đánh giá mức độ xâm nhập sâu (di chuyển ngang) mà kẻ tấn công có thể đạt được và khả năng rò rỉ dữ liệu để đánh giá tầm ảnh hưởng tối đa của vấn đề.

- Mô phỏng các kịch bản tấn công nâng cao, bao gồm cả di chuyển ngang trong hệ thống

- Đánh giá khả năng rò rỉ dữ liệu, chiếm quyền tài khoản và các rủi ro truy cập kéo dài

- Cung cấp hướng dẫn khắc phục rõ ràng để đóng các lỗ hổng bảo mật

05/ Kiểm thử lại

Đảm bảo tất cả lỗ hổng đã được doanh nghiệp khắc phục hoàn toàn và kiểm tra các lỗ hổng mới có thể phát sinh sau khi vá.

Các bản vá có thể chưa đạt tiêu chuẩn hoặc tạo ra lỗ hổng mới - cần kiểm thử lại để đảm bảo an toàn.

05/ Kiểm thử lại

Đảm bảo tất cả các lỗ hổng đã được khắc phục hoàn toàn bằng cách kiểm tra các bản vá dựa trên tiêu chuẩn CIS và các thông lệ tốt nhất.

- Xác minh các điểm yếu trước đó đã được vá hoàn toàn.

- Kiểm tra các lỗ hổng mới có thể phát sinh sau khi áp dụng bản vá.

- Bàn giao báo cáo bảo mật cuối cùng để đáp ứng yêu cầu tuân thủ và quản lý rủi ro.

các tiêu chuẩn

hàng đầu thế giới

- MITRE ATT&CK® giúp làm rõ tác động kinh doanh với rủi ro kỹ thuật.

- NIST CSF cùng lộ trình bảo mật đo lường được

- Ưu tiên các rủi ro nghiêm trọng nhất, tối ưu ngân sách qua OWASP

Kiểm thử ngay hôm nay!

Nhận tư vấn miễn phí từ các chuyên gia bảo mật của CyStack để triển khai Kiểm thử xâm nhập một cách hiệu quả và nhanh chóng nhất.

Toàn bộ tài sản của doanh nghiệp đều được kiểm thử với

Các cách tiếp cận khác nhau

Với mỗi nhóm đối tượng đánh giá, CyStack làm rõ các phạm vi kiểm thử,

và các nhóm dịch vụ kiểm thử hiệu quả để triển khai cho khách hàng

3 phương thức kiểm thử linh hoạt, dễ tiếp cận

Bạn có thể chọn một trong 3 phương thức là Hộp đen, Hộp xám, hoặc Hộp trắng,

tùy theo mức độ truy cập và độ sâu phân tích mong muốn.

Hộp Đen

Mô phỏng hacker bên ngoài chưa có thông tin về an ninh nội bộ

Hộp Đen

Mô phỏng hacker bên ngoài chưa có thông tin về an ninh nội bộ

Không có quyền truy cập trước, mô phỏng các cuộc tấn công thực tế từ bên ngoài.

Nhắm mục tiêu vào các hệ thống công khai như website, ứng dụng và API.

Kiểm tra khả năng ngăn chặn tấn công từ bên ngoài.

Hộp Xám

Mô phỏng mối đe dọa nội gián hoặc người dùng bị xâm phạm

Hộp Xám

Mô phỏng mối đe dọa nội gián hoặc người dùng bị xâm phạm

Sử dụng quyền truy cập hạn chế như thông tin đăng nhập hoặc quyền người dùng.

Kiểm tra hành động của kẻ tấn công sau khi xâm nhập một phần.

Phát hiện rủi ro nội bộ và lỗ hổng leo thang đặc quyền.

Hộp Trắng

Cung cấp quyền truy cập đầy đủ để

phân tích bảo mật sâu

Hộp Trắng

Cung cấp quyền truy cập đầy đủ để

phân tích bảo mật sâu

Có đầy đủ thông tin: Bao gồm mã nguồn, kiến trúc hệ thống, và tài liệu.

Phát hiện lỗ hổng ẩn nhanh hơn và

toàn diện hơn.Phù hợp cho tuân thủ, phát triển an toàn và kiểm thử bảo mật nâng cao.

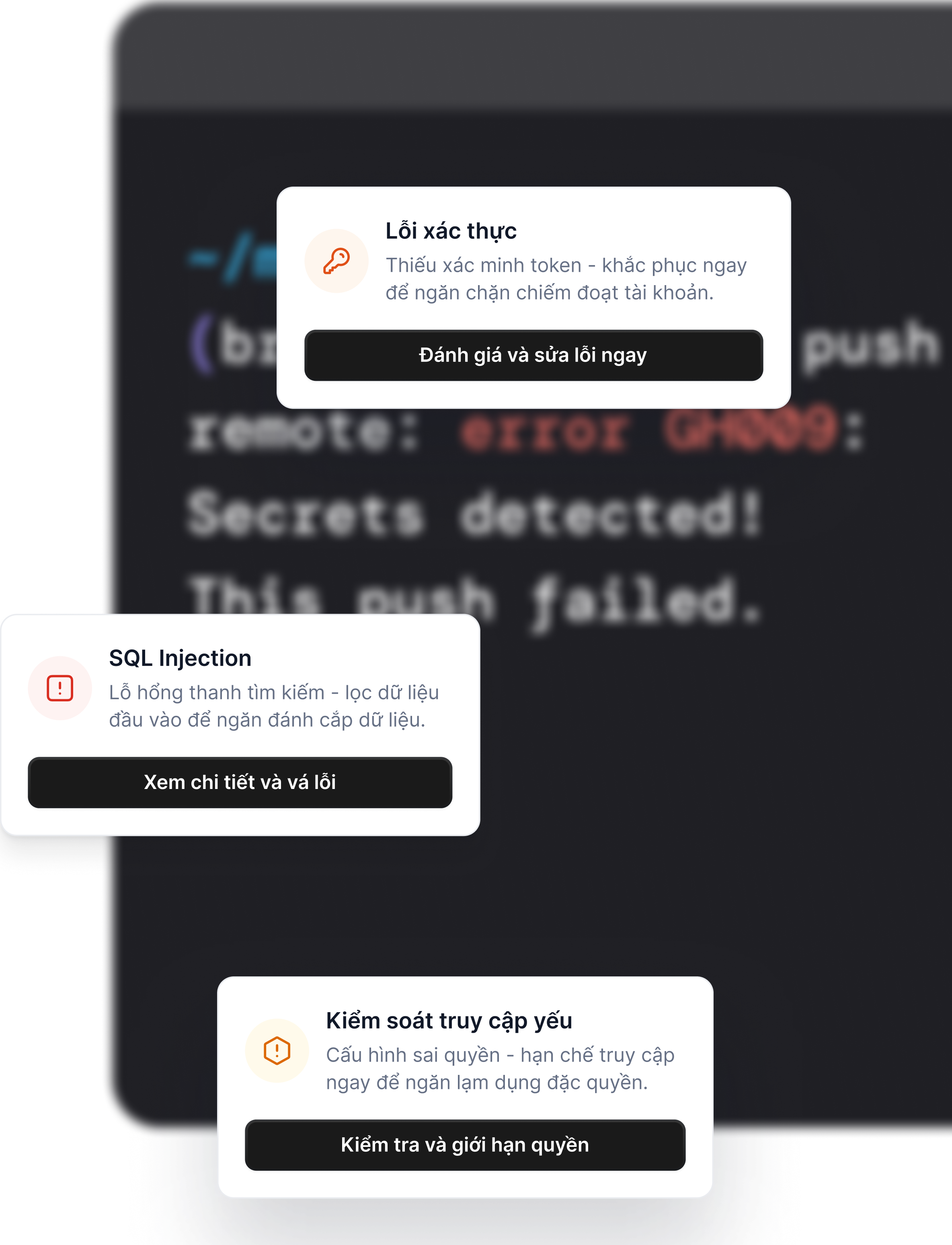

Các lỗ hổng nghiêm trọng được kiểm tra

Dưới đây chỉ là một số lỗ hổng phổ biến mà chúng tôi kiểm tra. CyStack kết hợp công cụ tự động, phân tích chuyên sâu,

và mô phỏng tấn công thực tế để phát hiện các điểm yếu tiềm ẩn và giúp bạn nâng cao phòng thủ.

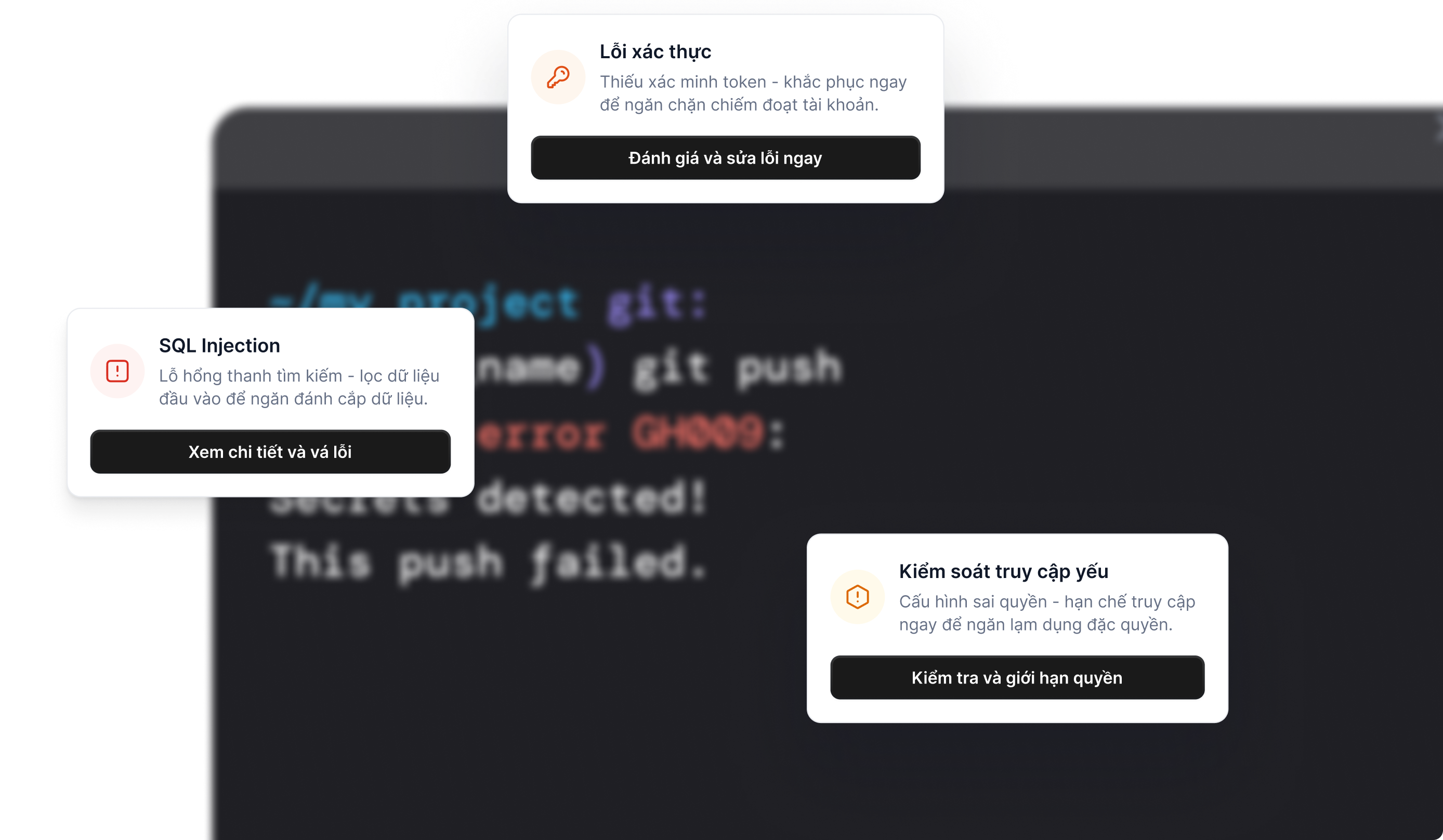

Hacker có thể vượt qua cơ chế đăng nhập hoặc đánh cắp token phiên để giả mạo người dùng.

Rủi ro: Truy cập trái phép, rò rỉ dữ liệu.

Hacker đưa dữ liệu độc hại, đánh lừa ứng dụng thực thi lệnh ngoài ý muốn trên cơ sở dữ liệu hoặc hệ điều hành.

Rủi ro: Mất dữ liệu, chiếm quyền hệ thống.

Thiếu hoặc sai quyền truy cập cho phép hacker xâm nhập vùng giới hạn hoặc nâng quyền truy cập.

Rủi ro: Chiếm quyền hệ thống, rò rỉ dữ liệu.

Hacker khai thác các lỗ hổng bảo mật đã biết trong phần mềm cũ và hệ thống chưa được vá lỗi để xâm nhập.

Rủi ro: Nhiễm mã độc, chiếm quyền hệ thống.

Bảo mật API yếu cho phép kẻ tấn công vượt qua xác thực, chèn mã độc hoặc chỉnh sửa dữ liệu.

Rủi ro: Chiếm đoạt tài khoản, rò rỉ dữ liệu.

Thiếu kiểm soát nội bộ cho phép hacker di chuyển dễ dàng trong hệ thống.

Rủi ro: Chiếm mạng, phát tán ransomware.

Tăng tốc quy trình kiểm thử bằng

hệ thống giám sát và báo cáo tự động

Lợi ích vượt trội của

dịch vụ Pentest thế hệ mới

Thời gian

phát hiện lâu

Pentest truyền thống có thể mất tới hàng tuần, hoặc hàng tháng để nhận báo cáo cuối cùng

Kiểm thử tốn kém, rủi ro cao

Mô hình truyền thống thiếu tối ưu về chi phí và độ phủ rủi ro, đội ngũ kiểm thử chưa đủ chuyên môn, dẫn đến nguy cơ bỏ lọt lỗ hổng

Phương pháp

lạc hậu

Bỏ qua các vector tấn công quan trọng như web app, API, cloud và mobile, tạo ra lỗ hổng bảo mật

Báo cáo mơ hồ, không giá trị

Dễ gây nhiễu vì thiếu hệ thống phân loại CVSS, phân tích tấn công, và hướng khắc phục cụ thể

Tuân thủ kém

Dữ liệu nhạy cảm nội bộ có thể bị rò rỉ nếu Vendor không có các chứng chỉ về an toàn thông tin và bảo mật dữ liệu khách hàng như ISO 27001, SOC 2, PCI-DSS, HIPAA, hoặc GDPR.

Phát hiện và báo cáo real-time, 24/7

Nhận thông báo về lỗ hổng ngay khi chúng được tìm thấy

Quá trình kiểm thử đa chiều, hiệu quả cao

Đội ngũ chuyên gia với hơn 8 năm kinh nghiệm kết hợp cùng hệ sinh thái bảo mật mạnh mẽ giúp tối ưu về chi phí & thời gian xử lý

Pentest tiên tiến, chủ động trước các mối đe dọa hiện đại

Áp dụng các tiêu chuẩn như MITRE ATT&CK, OWASP, và NIST để đảm bảo kiểm thử toàn diện, cập nhật, liên tục

Báo cáo dễ áp dụng, chất lượng cao

Xếp hạng rủi ro bằng điểm CVSS, hướng dẫn khắc phục, và hỗ trợ kiểm tra lại, tuân thủ theo tiêu chuẩn toàn cầu

Đảm bảo tuân thủ

Cam kết bảo mật dữ liệu của khách hàng với các tiêu chuẩn chất lượng toàn cầu như ISO 27001, SOC 2, PCI-DSS, HIPAA, và GDPR.

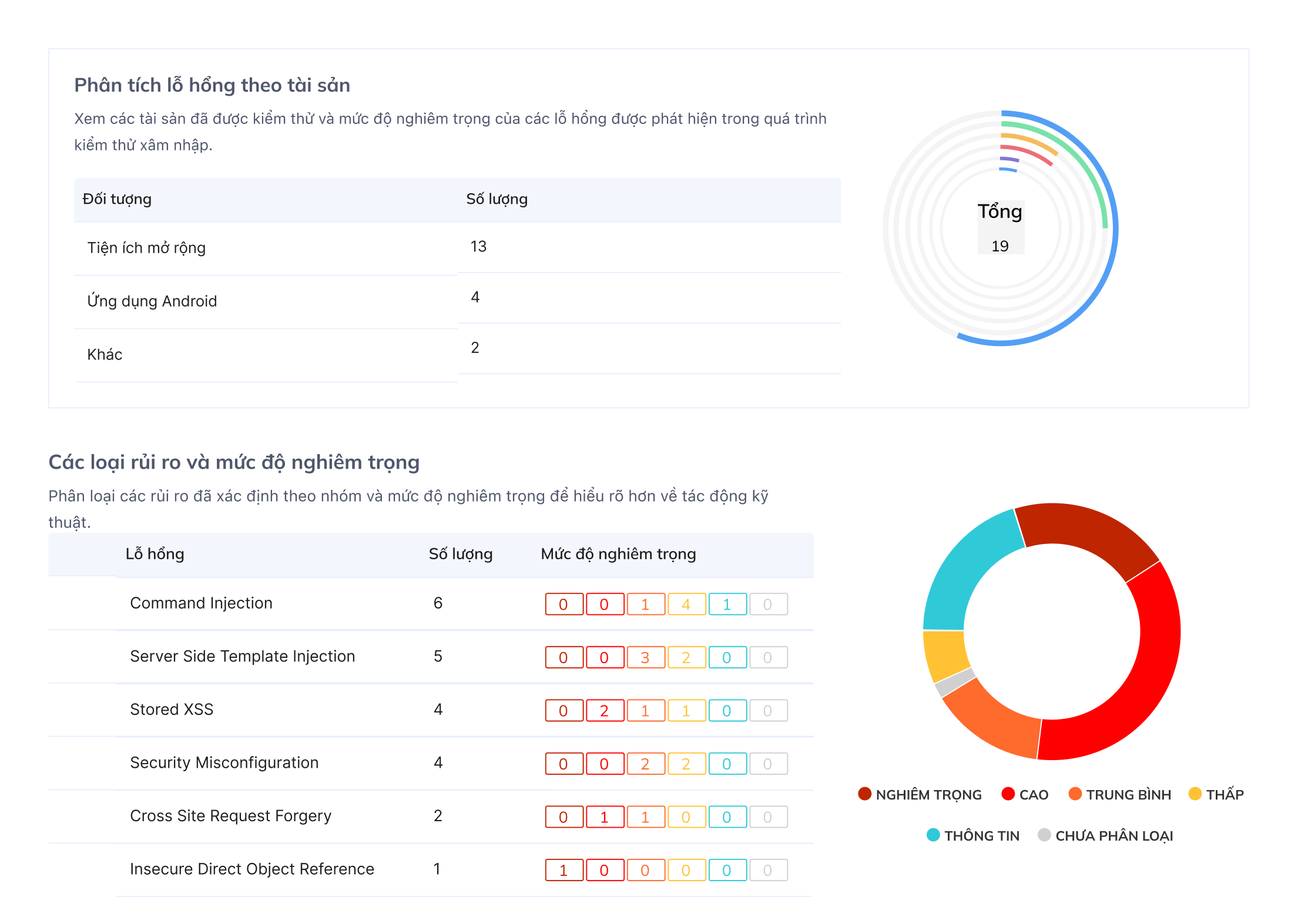

Kết quả bàn giao

Báo cáo trực tuyến

Theo dõi lỗ hổng theo thời gian thực, quản lý việc khắc phục tập trung, và dễ dàng tích hợp vào quy trình làm việc hiện tại

Báo cáo chi tiết

Liệt kê toàn bộ lỗ hổng đã phát hiện, phân loại từ mức độ Nghiêm trọng đến Thông tin, kèm hướng dẫn khắc phục từ chuyên gia

Chứng nhận bảo mật

Xác nhận hệ thống đáp ứng các tiêu chuẩn bảo mật và tuân thủ theo ngành, được kiểm chứng qua quá trình đánh giá chuyên sâu

Huy hiệu bảo mật

Được trao cho các hệ thống vượt qua đánh giá bảo mật nghiêm ngặt của CyStack về đảm bảo an toàn trước các tấn công

Câu hỏi thường gặp

Vì sao chọn CyStack?

Chúng tôi giúp bạn vượt xa các dịch vụ kiểm thử truyền thống:

- Nền tảng bảo mật thời gian thực: Theo dõi lỗ hổng, phân loại rủi ro và đánh giá tác động ngay khi chúng xuất hiện

- Hợp tác DevSecOps liền mạch: Giúp nhóm bảo mật và nhóm phát triển làm việc hiệu quả trên cùng một nền tảng, rút ngắn thời gian khắc phục

- Tiêu chuẩn & Phương pháp luận hàng đầu: Áp dụng các framework quốc tế (OWASP, NIST, CVSS, Bugcrowd VRT) để cung cấp báo cáo rõ ràng, dựa trên dữ liệu thực tế

Được công nhận toàn cầu

Đội ngũ của chúng tôi được vinh danh nhờ đóng góp trong việc phát hiện và công bố có trách nhiệm các lỗ hổng bảo mật nghiêm trọng trong các sản phẩm và dịch vụ quan trọng

Tham luận quốc tế

Không chỉ chạy theo xu hướng, chúng tôi góp phần định hình nó. Sự công nhận từ cộng đồng quốc tế là sự bảo đảm vững chắc nhất cho chất lượng dịch vụ Pentest mà bạn nhận được

BlackHat USA

BlackHat Asia

XCon focus

T2FI

FIDO APAC

Taiwan CYBERSEC

Chứng nhận & Tiêu chuẩn quốc tế

Chúng tôi tuân thủ các tiêu chuẩn bảo mật hàng đầu - đảm bảo sự an toàn,

nhất quán và đáng tin cậy cho khách hàng và đối tác.

Khách hàng nói gì về CyStack?

Biến an toàn thông tin thành lợi thế cạnh tranh cốt lõi của bạn

Hãy để đội ngũ của bạn tập trung vào tăng trưởng. Trọng trách bảo vệ hệ thống đã có chuyên gia CyStack đảm nhận.